Actus de la semaine [04/10]

Bonjour, ![]()

Relais ici du sujet "Brèves de la semaine" posté sur le forum News afin de pouvoir offrir un flux RSS à ce billet (en profitant de la syndication des blogs sous Zebulon).

***

Actualités Sécurité

=> Signaler des faits relatifs à la cybercriminalité. 21/01/10. CCM revient sur la méthodologie à suivre pour signaler des faits relatifs à la cybercriminalité aux autorités.

Source : http://www.commentcamarche.net/faq/sujet-25868-signaler-des-faits-relatifs-a-la-cybercriminalite

=> Plongée au coeur d'une entreprise cybercriminelle. 21/01/10. « La société CYBER X (*) a pignon sur rue, autant que sur le Net. Immatriculée à Bélize, installée dans la banlieue de Kiev, elle emploie plus de 600 personnes. Et pourtant, elle n'est pas une société comme les autres : le cybercrime est son business. Aidé d'un collègue, François Paget, expert informatique chez McAfee, a observé durant plus d'un an le fonctionnement de CYBER X, "structurée comme n'importe quelle société d'envergure internationale". Une enquête réalisée à partie des "sources ouvertes" récupérées sur le Web. Les résultats de l'étude ont été dévoilés le 13 janvier lors du panorama annuel du Clusif sur les dernières évolutions de la cybercriminalité dans le monde (...). » Le Point revient dessus, il s'agit d'une des parties du PDF CLUSIF "Panorama Cybercriminalité 2009", déjà évoqué dans une brève précédente. Si vous étiez passés à côté, ça commence page 130.

Billets en relation :

13/01/10. Panorama CLUSIF Cybercriminalité 2009 : http://www.clusif.asso.fr/fr/production/ouvrages/pdf/PanoCrim2k9-fr.pdf

=> Les grandes menaces de la sécurité informatique en 2010. 25/01/10. « Mobilité, attaque en masse, systèmes d'exploitation, Cloud, authentification... Les domaines qui attireront l'œil des pirates cette année sont variés mais ont en commun qu'ils concernent le monde de l'entreprise (...). »

Source : http://www.journaldunet.com/solutions/securite/menaces-informatique-en-2010/

=> Palmarès décalé des virus de 2009. 24/01/10. Pour l'anecdote. « PandaLabs publie un classement des codes malveillants qui ont sévi en 2009. Pas forcément les plus répandus, mais présentés d'une manière amusante. (...). »

Source : http://www.generation-nt.com/pandalabs-virus-2009-curieux-amusants-actualite-948521.html

Je n'ai pas trouvé la source.

=> Slovak biker spat linked to rare destructive worm. 25/01/10. « A rare example of a destructive computer worm has been spotted on the web (...). »

Source : http://www.theregister.co.uk/2010/01/25/slovak_biker_destructive_worm/

Billets en relation :

22/01/10. Computers Worldwide Targetted by a MBR Worm : http://www.eset.eu/press-computer-worldwide-targetted-by-MBR-Worm

=> Researcher to reveal more Internet Explorer problems. 25/01/10. « Microsoft's Internet Explorer (IE) could inadvertently allow a hacker to read files on a person's computer (...). »

Source : http://www.computerworld.com/s/article/9148138/Researcher_to_reveal_more_Internet_Explorer_problems

Billets en relation :

25/01/10. Internet Explorer 'hit with new set of security flaws' : http://www.telegraph.co.uk/technology/microsoft/7073888/Internet-Explorer-hit-with-new-set-of-security-flaws.html

=> Insomni’hack 2010 : HZV won. 25/01/10. « Le challenge était composé de 9 séries d’épreuves, chacune étant d’un type différent. Décidés à en valider un maximum, nous nous sommes répartis le travail entre tous les membres de l’équipe, en centralisant les solutions (...). »

Source : http://www.segmentationfault.fr/securite-informatique/insomnihack2010-hzv-won/

Billets en relation :

25/01/10. Les as du «hacking» se défient à Genève : http://www.tdg.ch/actu/hi-tech/hacking-defient-geneve-2010-01-24

28/01/10. Insomni’hack 10, -2 dehors, +140 dedans : http://www.cnis-mag.com/insomni%E2%80%99hack-10-2-dehors-140-dedans.html

=> Rustock 2010. 26/01/10. « I wasn’t aware this rootkit series for almost one year. Because everything was clean and game was over. New generation rootkit TDL series now superseded everything else by technology level. But few days ago I has got sample of old good Rustock ![]() I’m unsure how it will be called now, it is not the A or B series and not C. Call this D is too radical. So let it be B++. Sample compilation time 23 January 2010. (...). »

I’m unsure how it will be called now, it is not the A or B series and not C. Call this D is too radical. So let it be B++. Sample compilation time 23 January 2010. (...). »

Source : http://www.rootkit.com/blog.php?newsid=994

=> Google Toolbar Tracks Browsing Even After Users Choose "Disable". 26/01/10. « In this article, I provide evidence calling into question the ability of users to disable Google Toolbar transmissions. I begin by reviewing the contents of Google's "Enhanced Features" transmissions. I then offer screenshot and video proof showing that even when users specifically instruct that the Google Toolbar be “disable[d]”, and even when the Google Toolbar seems to be disabled (e.g., because it disappears from view), Google Toolbar continues tracking users’ browsing(...). »

Source : http://www.benedelman.org/news/012610-1.html

Billets en relation :

28/01/10. La Google Toolbar suspectée d'agir comme spyware : http://www.numerama.com/magazine/14948-la-google-toolbar-suspectee-d-agir-comme-spyware.html

29/01/10. La Google Toolbar a-t-elle agi comme un logiciel espion ? : http://www.journaldunet.com/solutions/breve/securite/44742/la-google-toolbar-a-t-elle-agi-comme-un-logiciel-espion.shtml

=> Lessons Learned From the Aurora Attacks. 26/01/10. « But researcher Dino Dai Zovi, who has spent most of his career looking for and exploiting the same kind of attack vectors that were used against Google et al., has taken a good look at the attacks and found that there was little to nothing new about them. He makes the point in an essay on the Google attack, saying that one vulnerability should not be game over for a corporate network (...). »

Source : http://threatpost.com/en_us/blogs/lessons-learned-aurora-attacks-012610

Billets en relation :

24/01/10. One Exploit Should Not Ruin Your Day : http://trailofbits.com/2010/01/24/one-exploit-should-not-ruin-your-day/

=> Where in the World Is DOWNAD/Conficker?. 26/01/10. « It has been a year since WORM_DOWNAD.AD (aka “Conficker”) began a trail of system infections around the world. Since then, Trend Micro has detected new variants, including WORM_DOWNAD.KK, which proved to be an upgraded version that enabled the worm to increase the number of domains it generated from 250 to 50,000 (...). »

Source : http://blog.trendmicro.com/where-in-the-world-is-downadconficker/

=> Paper: Weaning the Web off of Session Cookies. 26/01/10. « I've just posted a new paper some of you may be interested in. In this paper, we compare the security weaknesses and usability limitations of both cookie-based session management and HTTP digest authentication; demonstrating how digest authentication is clearly the more secure system in practice. We propose several small changes in browser behavior and HTTP standards that will make HTTP authentication schemes, such as digest authentication, a viable option in future

application development (...). »

Source : http://www.derkeiler.com/Mailing-Lists/securityfocus/bugtraq/2010-01/msg00237.html

=> Remove Zimuse from infected computers. 26/01/10. « BitDefender identified a new e-threat that combines the destructive behavior of a virus with the spreading mechanisms of a worm. Two variants are known to this day. Worm.Zimuse.A enters the computer disguised as an apparently harmless IQ Test. Once executed, the worm creates between seven and eleven copies of itself (depending on the variant) in critical areas of the Windows system (...). »

Source : http://www.zimuse.com/

Billets en relation :

26/01/10. Des auteurs de virus créent « Win32.Worm.Zimuse » [écrasement MBR] : http://www.globalsecuritymag.fr/BitDefender-Des-auteurs-de-virus,20100126,15636.html

26/01/10. BitDefender met à disposition un outil de désinfection gratuit contre Zimuse : http://www.globalsecuritymag.fr/BitDefender-met-a-disposition-un,20100126,15648.html

26/01/10. Avira protects from Zimuse worm : http://www.avira.com/en/security_news/worm_zimuse.html

=> Shockwave choc. 26/01/10. « Encore une faille Adobe, affectant Shockwave cette fois, éditions PC et Mac. L’alerte émise précise qu’il est important de bien désinstaller la précédente version avant d’effectuer la mise à jour (...). »

Source : http://www.cnis-mag.com/shockwave-choc.html

Billets en relation :

19/01/10. Security update available for Shockwave Player : http://www.adobe.com/support/security/bulletins/apsb10-03.html

=> Blog Comment Spam Honeypot. 26/01/10. « In order to analyze the huge volume of spam comments that come in through our various Panda Blogs (PandaLabs, Panda Research, Panda Cloud Antivirus Blog, etc.) Iker from PandaLabs has developed a “blog comment spam honeypot” which is basically a modified Akismet plugin for Wordpress. The honeypot basically posts everything that Akismet detects as spam into an XML which is then processed and all links are followed to detect malware, exploits, drive-by downloads, etc (...). »

Source : http://pandalabs.pandasecurity.com/blog-comment-spam-honeypot/

=> HZV Mag #3 is out !. « Le staff HZV est fier d'annoncer le 3ème numéro d'HZV Mag, avec au sommaire : infecteur Win32 : de la théorie à la pratique par Kernel Junky, Prévention de l'exploitation de stack overflows : implémentation d'un SeHOP-like par Lilxam, Bypassing SeHOP sur Windows 7 : encore une protection en carton par Heurs & Virtualabs, Système de cassage distribué par G0uz, exploitation des Session iDs : for fun and profit par F|UxIus, Streaming vs. Hadopi par Virtualabs, Sniffer portable sur Nintendo DS : transformer votre Nintendo DS en sniffer WiFi par Virtualabs, Future exposed - La BD par IOT-Record (...). »

Source : http://www.hackerzvoice.net/index.php?story_id=450

Le Mag #3 [PDF] : http://www.hackerzvoice.net/hzv_magz/download_hzv.php?magid=03

Attention, cette revue comporte des pièces jointes en format ZIP qui peuvent affoler à juste titre les antivirus.

=> Rapport: McAfee sensibilise les grands dirigeants à la cybersécurité. 29/01/10. « L’éditeur de sécurité américain à saisi l’opportunité du Forum économique de Davos en Suisse pour rendre son rapport sur les menaces numériques. McAfee cible le coût et l’impact des cyber-attaques sur des sites hautement sensibles (...). »

Rapport [PDF] : http://www.3dcommunication.fr/pdf/McAfee%20CIP%20report.pdf

=> Online Armor ++ (Anti-Virus and Firewall Protection). Le Giveaway of the Day du jour. C'est une plate-formes qui propose pendant 24 heures un logiciel normalement payant complétement gratuitement. Il y a de tout, du très mauvais, parfois du très bon. Cette offre est valable 11 heures encore, à l'heure de ce billet.

Source : http://fr.giveawayoftheday.com/online-armor-antivirus-firewall/

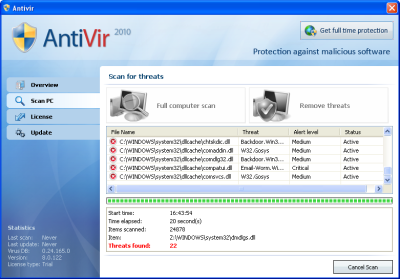

=> Antivir 2010. 28/01/10. A ne pas confondre avec le véritable Antivir de l'éditeur Avira. Cette homonymie volontaire est l'occasion de présenter le blog de S!Ri à ceux qui ne le connaissent pas. « Antivir 2010 takes its name from the real Antivir Antivirus by Avira. Antivir 2010 detects fake infections on a clean system to scare users. It also installs a BHO to display error messages in Internet Explorer (...). »

Source : http://siri-urz.blogspot.com/2010/01/antivir-2010.html

Actualités généralistes du Web

La lutte contre la cyberpédophilie a le vent en poupe cette semaine. Le fait de mentionner d'un coup une semaine d'actualité permet de relever -subjectivement certes- une tendance je trouve. Gof parano ?. A mettre en parallèle avec les débats autour de Loppsi.

=> 400 à 500 pédophiles s’échangent des photos pédophiles chaque nuit !. 24/01/10. « La traque contre les cyber-pédophiles est menée par les gendarmes installés à Rosny sous Bois. Et dans quelques minutes ce matin, comme tous les matins, un ordinateur va cracher le résultat du travail de la nuit (...). »

Billets en relation :

24/01/10. Reportage audio France-Info : http://www.france-info.com/chroniques-le-plus-france-info-2009-03-23-le-retard-de-la-lutte-contre-la-pedophilie-sur-internet-268393-81-184.html

=> « on peut rire de tout, mais pas avec n’importe qui », Facebook et la Pédophilie. 24/01/10. « Un simple article publié sur notre site en " revue de presse " nous a attiré des commentaires et emails surprenants et particulièrement inquiétants quant à la santé mentale de différents groupes d’expression sur la toile. Notre article est intitulé " Des pédophiles appréhendés sur Facebook ". Il reprend un article publié dans le quotidien Le Parisien sous le titre " Pédophilie : un groupe crée le scandale sur Facebook ". L’article commence en citant un groupe " Un groupe prônant la pédophilie " et poursuit en donnant des détails sordides. L’article poursuit en relevant l’inquiétude d’honnêtes internautes vis-à-vis du contenu de ce forum Facebook, dont certains se décident à alerter les forces de Police, appréhendant les propos tenus sur Facebook comme particulièrement malsains et dangereux (...). ». Je n'avais pas évoqué cette News la semaine dernière, sentant un Buzz malsain ou un humour douteux. Facebook est bien le dernier endroit au monde où de véritables pédophiles iraient s'afficher... Néanmoins, on peut trouver extrêmement déplacé cette histoire, et ne vraiment pas trouver ça drôle.

Source : http://www.mag-securs.com/spip.php?article14942

=> La pédophilie sur internet. 27/01/10. « Le net, aujourd’hui, ressemble à une gigantesque agence sociale où les sites communautaires poussent comme du petit pain. Du profil au centres d’intérêts, chaque internaute a la possibilité de discuter, de partager et même de créer sa communauté. Chacun est très libre de mettre en ligne des informations qui peuvent caractériser un profil ou carrément créer une nouvelle identité (...). »

Source : http://franckwrite.wordpress.com/2010/01/27/la-pedophilie-sur-internet/

=> Wild Web Woods. 29/01/10. « Le Conseil de l’Europe lance aujourd’hui un jeu pour apprendre aux enfants comment surfer en toute sécurité sur Internet. Le jeu » Wild Web Woods » a été créé pour aider les enfants à apprendre de manière ludique les règles de la sécurité sur Internet (...). »

Source : http://cybercriminalite.wordpress.com/2010/01/29/jeu-pour-apprendre-les-dangers-dinternet/

Le jeu : http://www.wildwebwoods.org/popup_langSelection.php

L'affaire Google/Pékin fait encore parler d'elle en se déclinant, d'une affaire technique, diplomatique, économique, éthique. Elle brasse sur son nom maintenant les débats sur la censure et draîne l'actualité la relatant.

=> L'affaire Pékin/Google révèle les risques de cyberguerre. 21/01/10. « WASHINGTON, 21 janvier (Reuters) - Le bras de fer entre Google et la Chine sur fond de censure et de cyberattaques attise les craintes américaines d'une "cyberguerre", à laquelle Pékin se préparerait en infiltrant les ordinateurs d'entreprises et du gouvernement (...). »

Billets en relation :

22/01/10. Hillary Clinton définit une politique américaine pour Internet, Pékin déçu : http://www.lepoint.fr/actualites-technologie-internet/2010-01-22/discours-hillary-clinton-definit-une-politique-americaine-pour-internet/1387/0/416275

24/01/10. Google : le débat avec la Chine devant l’OMC ? : http://www.lesoir.be/la_vie_du_net/actunet/2010-01-24/google-le-debat-avec-la-chine-devant-l-omc-750193.shtml

27/01/10. La censure chinoise sur Internet est limitée et contournable, selon Bill Gates : http://www.numerama.com/magazine/14935-la-censure-chinoise-sur-internet-est-limitee-et-contournable-selon-bill-gates.html

28/01/10. Twitter souhaite endiguer les censures gouvernementales : http://www.silicon.fr/fr/news/2010/01/28/twitter_souhaite_endiguer_les_censures_gouvernementales

28/01/10. Projet Manhattan 2.0 : les Etats-Unis préparent-ils la bombe libre ? : http://fr.readwriteweb.com/2010/01/28/prospective/projet-manhattan-20-les-etatsunis-prparentils-bombe-libre/

29/01/10. Twitter s'attaque de front à la censure du Web en Chine : http://www.rue89.com/chinatown/2010/01/29/twitter-sattaque-de-front-a-la-censure-du-web-en-chine-136017

29/01/10. Twitter veut mettre en échec tout blocage : http://www.generation-nt.com/twitter-blocage-censure-chine-google-youtube-actualite-952311.html

La semaine ACTA où le web s'empare du sujet.

=> La Quadrature du Net lance un wiki dédié à la lutte contre l'ACTA. 26/01/10. « Le sixième round des négociations de l'Accord Commercial Anti-Contrefaçon, plus connu sous l'acronyme ACTA, a donc commencé. À partir d'aujourd'hui et jusqu'au 29 janvier prochain, des représentants de différents pays vont se réunir à Mexico pour discuter des orientations politiques à donner en matière de droit d'auteur et de propriété intellectuelle, à l'échelle internationale. Parmi les pays qui participent à ces réunions secrètes, nous retrouvons les États-Unis, le Japon et le Canada, mais surtout l'Union européenne, qui sera représentée par la Commission (...). »

Billets en relation :

24/01/10. ACTA : pourquoi Internet crie au grand méchant loup : http://eco.rue89.com/explicateur/2010/01/24/acta-pourquoi-internet-crie-au-grand-mechant-loup-135219

26/01/10. Le traité secret ACTA dénoncé par une coalition internationale : http://www.numerama.com/magazine/14933-le-traite-secret-acta-denonce-par-une-coalition-internationale.html

27/01/10. L'Acta : le traité qui menace le web : http://hightech.nouvelobs.com/actualites/20100126.OBS4854/l_acta_le_traita_qui_menace_le_web.html

28/01/10. Insolite : sauvez Jim, le négociateur de l'ACTA ! : http://www.numerama.com/magazine/14943-insolite-sauvez-jim-le-negociateur-de-l-acta.html

29/01/10. L'étrange rapport Gallo sur le renforcement de la propriété intellectuelle en Europe : http://www.numerama.com/magazine/14960-l-etrange-rapport-gallo-sur-le-renforcement-de-la-propriete-intellectuelle-en-europe.html

Les deux textes français suscitant beaucoup de commentaires, Hadopi & Loppsi.

=> Hadopi : Trident Media Guard sera à la pointe de la lutte anti-pirate. 26/01/10. « Pas question d'attendre que les décrets d'application soient validés par la CNIL pour préparer le volet technique de la loi Hadopi. Les ayants droit ont donc choisi la société Trident Media Guard (TMG) pour s'occuper de la surveillances des échanges de contenus illégaux, et la récupération des adresses IP des internautes suspectés de contrevenir au droit d'auteur(...). »

Billets en relation :

25/01/10. HADOPI : TMG surveillant pour les majors, 50 000 messages/jour : http://www.pcinpact.com/actu/news/55109-hadoppi-surveillance-trident-media-guard.htm

25/01/10. Hadopi : Identifier les IP coûtera entre 32 500 et 425 000 euros/jour : http://www.pcinpact.com/actu/news/55120-hadopi-identification-cout-avertissements-fai.htm

26/01/10. TMG part conquérir le coeur des français : http://www.korben.info/trident-media-guard-hadopi.html

26/01/10. Hadopi : Trident Media Guard mènera la traque : http://www.generation-nt.com/hadopi-trident-media-guard-telechargement-illegal-p2p-actualite-949791.html

26/01/10. Hadopi, une loi impossible à appliquer? : http://www.silicon.fr/fr/news/2010/01/26/hadopi__une_loi_impossible_a_appliquer_

27/01/10. La ligue Odébi passe à l’attaque : http://fr.readwriteweb.com/2010/01/27/prospective/ligue-odbi-passe-lattaque/

=> Loppsi : les premiers amendements sur le filtrage du net. 25/01/10. « La Commission des lois de l'Assemblée Nationale a publié la liste des amendements (.pdf) au projet de loi LOPPSI reçus à l'expiration du délai de dépôt. Ils seront débattus en commission avant le passage du texte devant les députés en séance plénière le 9 février prochain, qui sera une nouvelle occasion pour les députés de présenter des amendements (...). »

Source : http://www.numerama.com/magazine/14925-loppsi-les-premiers-amendements-sur-le-filtrage-du-net.html

Billets en relation :

25/01/10. L'abolition de la loi Hadopi proposée pour mieux lutter contre la pédophilie : http://www.numerama.com/magazine/14926-l-abolition-de-la-loi-hadopi-proposee-pour-mieux-lutter-contre-la-pedophilie.html

25/01/10. HADOPI ennemie de la LOPPSI, elle-même ennemie de la police : http://www.pcinpact.com/actu/news/55116-amendements-loppsi-hadopi-blocage-deputes.htm

27/01/10. Loppsi : Hortefeux instrumentalise la peur et les enfants, selon la Quadrature : http://www.numerama.com/magazine/14938-loppsi-hortefeux-instrumentalise-la-peur-et-les-enfants-selon-la-quadrature.html

27/01/10. Loppsi : avant l'assemblée, le filtrage en question : http://www.neteco.com/322248-loppsi-assemblee-filtrage-question.html

27/01/10. Loppsi : les députés exigent l'intervention du juge pour filtrer le net ! : http://www.numerama.com/magazine/14939-loppsi-les-deputes-exigent-l-intervention-du-juge-pour-filtrer-le-net.html

28/01/10. Bonnet A, bonnet B : la loppsi australienne censure les petits seins : http://fr.readwriteweb.com/2010/01/28/nouveautes/bonnet-bonnet-loppsi-australienne-censure-les-petits-seins/

28/01/10.

Loppsi : La Quadrature du Net "rassurée" mais vigilante : http://www.numerama.com/magazine/14944-loppsi-la-quadrature-du-net-rassuree-mais-vigilante.html

29/01/10. Les pédophiles (eux aussi) sont pour la Loppsi : http://fr.readwriteweb.com/2010/01/29/a-la-une/loppsi-pedophiles-business-analyse/

29/01/10. La Loppsi pourrait paradoxalement profiter aux réseaux pédophiles : http://www.lemondeinformatique.fr/actualites/lire-la-loppsi-pourrait-paradoxalement-profiter-aux-reseaux-pedophiles-29817.html

Un autre sujet chaud de la semaine, la norme HTML5 et le codec H.264.

=> Le W3C prend une non-décision. 25/01/10. « Le web évolue. La nouvelle norme HTML (HTML5) contiendra les balises video et audio, et c'est bien. Cela nous libère de plugins merdiques (Flash, RealPlayer, WindowsMedia, QuickTime, etc.) pour afficher des vidéos. Sauf que le W3C - censé émettre des standard ouverts - a refusé de trancher sur les codecs à utiliser (...). »

Source : http://sebsauvage.net/rhaa/index.php?2010/01/25/23/46/50-le-w3c-prend-une-non-decision

Billets en relation :

26/01/10. Mozilla refuse de soutenir le H.264 pour la balise vidéo du HTML 5 : http://www.numerama.com/magazine/14927-mozilla-refuse-de-soutenir-le-h264-pour-la-balise-video-du-html-5.html

26/01/10. Firefox refuse que YouTube devienne « un club de riches » : http://eco.rue89.com/2010/01/26/firefox-refuse-que-youtube-devienne-un-club-de-riches-135615

26/01/10. Vidéo dans le navigateur : Theora ou H.264 ? : http://standblog.org/blog/post/2010/01/26/Video-Theora-ou-H264

27/01/10. Vidéo dans le navigateur, entre pragmatisme et idéalisme : http://padawan.info/fr/2010/01/video-dans-le-navigateur-entre-pragmatisme-et-idealisme.html

28/01/10. HTML 5 + Codec H.264 : un danger pour Mozilla et Firefox ? : http://www.fredzone.org/html-5-codec-h264-danger-mozilla-firefox

29/01/10. [bordel] HTML5 vs H.264, la guerre des codecs aura bien lieu … : http://www.chrogeek.com/2010/01/bordel-html5-vs-h-264-la-guerre-des-codecs-aura-bien-lieu/

(...) La suite en commentaires.

3 Commentaires

Commentaires recommandés

Rejoindre la conversation

Vous publiez en tant qu’invité. Si vous avez un compte, connectez-vous maintenant pour publier avec votre compte.

Remarque : votre message nécessitera l’approbation d’un modérateur avant de pouvoir être visible.