Actus de la semaine [20/10]

Bonjour à tous ![]()

La sélection des liens de la semaine, toujours publié en parallèle sur le blog afin de bénéficier des flux RSS.

Actus Sécurité Grand public

=> [FAIL] Le fail du jour…. 13/05/10. « En regardant mes rss ce matin, je tombe sur un lien indiquant un concours de sécurité organisé par la société ESET produisant la protection antivirale NOD32. Brièvement, le concours qui débutera fin juin, consiste à reverse un crackme fourni par ESET, celui ci est plutôt destiné aux étudiants, et permettra à certains heureux élus d’avoir une possibilité de stage/emploi chez ESET. L’idée est sympathique, on voit émerger de plus en plus d’évènements de ce genre, qui pour une fois visent à sélectionner/recruter des personnes non pas sur leur(s) diplôme(s) mais plus sur leurs compétences. Où est donc le souci là dedans? Il s’agit ici en fait d’un gros fail dans la sécurité du site de promotion du concours (...). »

Source : http://sh4ka.fr/?p=95

=> EICAR 2010 Testing Papers. 15/05/10. « I was at the EICAR conference in Paris last week, and the iAWACS workshop that preceded it. The iAWACS sessions, especially the PWN2KILL challenge, need more consideration than I can give them at this moment, with piles of work to do before the upcoming CARO and AMTSO workshops. In fact, there was a lot more of interest at the EICAR conference than I can summarize here right now, but I’m guessing that readers of this blog will be particularly interested in the testing-related talks and papers (...). »

Source : http://amtso.wordpress.com/2010/05/15/eicar-2010-testing-papers/??

=> Rapport semestriel de l’APWG 2S2009 – le groupe Avalanche. 15/05/10. « L’Anti-phishing working group (APWG) a publié le 10 mai 2010 son rapport portant sur le second semestre de l’année 2009 des activités de détection et de lutte contre le phishing. Le groupe surnommé Avalanche aurait été derrière 2/3 des attaques de phishing sur cette période, avant de pratiquement disparaître (...). »

Source : http://blog.crimenumerique.fr/2010/05/15/rapport-semestriel-de-lapwg-2s2009-le-groupe-avalanche/

Billets en relation :

10/05/10. APWG GlobalPhishingSurvey 2H2009 [pdf] : http://www.apwg.org/reports/APWG_GlobalPhishingSurvey_2H2009.pdf

=> PWN2KILL et antivirus : trois éditeurs réagissent. 16/05/10. « Suite aux résultats du concours PWN2KILL qui a mis au jour les faiblesses des logiciels d'antivirus, trois éditeurs ont accepté de nous faire part de leur réaction. BitDefender, Dr Web et G Data se montrent plutôt beaux joueurs (...). »

=> Russian crimeware host is knocked off the web. 17/05/10. « A Russian internet host reportedly popular with gangs who stole online bank logins has been taken offline (...). »

Source : http://news.bbc.co.uk/2/hi/technology/10119562.stm

=> un FAI américain contraint de fermer ses portes par la justice. 20/05/10. « Il semblerait que le temps ne soit pas au beau fixe pour les FAI liés d’un peu trop près aux cybercriminels. Après le FAI russe PROXIEZ-NET (voir avis CXA-2010-0631), c’est 3FN.net, un FAI basé en Californie, qui s’est vu contraint de fermer ses portes (...). »

Source : https://www.globalsecuritymag.fr/CERT-XMCO-un-FAI-americain,20100520,17651.html

=> Antivirus : faut-il encore tirer sur l'ambulance ?. 21/05/10. « Ce mois de mai 2010 aura été chargé pour les pauvres responsables relations publiques des éditeurs d'antivirus. D'abord avec l'annonce en fanfare par Matousec d'une preuve de concept baptisée KHOBE, pour Kernel HOok Bypassing Engine, qui serait en mesure de contourner une liste de produits du marché longue comme le bras. Ensuite avec le challenge PWN2KILL organisé à l'occasion du second iAWACS qui concluera à la cécité des quinze produits testés face à trois des sept attaques proposées (...). »

Source : http://sid.rstack.org/blog/index.php/405-antivirus-faut-il-encore-tirer-sur-l-ambulance

=> On the Web, your browser history is an open book . 21/05/10. « Researchers Artur Janc and Lukasz Olejnik have made public a paper "Feasibility and Real-World Implications of Web Browser History Detection" that describes how a decade old “feature” of Cascading Style Sheets (CSS) allows Web sites to tap the “visited” pseudoclass and read a visitor’s browser history (...). »

Source : http://sunbeltblog.blogspot.com/2010/05/on-web-your-browser-history-is-open.html

Billets en relation :

Feasibility and Real-World Implications of Web Browser History Detection [PDF] : http://w2spconf.com/2010/papers/p26.pdf

=> MSRT May Threat Reports and Alureon . 21/05/10. « Last month we had reported good cleaning results against the Win32/Alureon rootkit, and this month we have more good numbers to share with the May edition of MSRT. Similar to last month, we continued to add detection for newer variants of Alureon (...). »

Source : http://blogs.technet.com/mmpc/archive/2010/05/21/msrt-may-threat-reports-and-alureon.aspx

Actus Sécurité Confirmé(s)

=> Sécurité et langage Java. 12/05/10. « Un certain nombre d’idées reçues circulent sur l’apport relatif des différents langages de programmation en matière de sécurité, mais les études techniques détaillées sur le sujet sont relativement peu nombreuses. C’est une des raisons pour lesquelles l’ANSSI a choisi de lancer l’étude Javasec. Cette étude, menée par un consortium composé de SILICOM, AMOSSYS et de l’IRISA (établissement de l’INRIA), dans le cadre formel d’un marché du SGDSN, avait pour objectif principal d’étudier l’adéquation du langage Java pour le développement d’applications de sécurité, de proposer le cas échéant des recommandations, et de mettre en pratique certaines de ces recommandations. Pour permettre une large diffusion de ses résultats, les clauses du marché prévoyaient dès le début la possibilité pour l’ANSSI de les publier. Cette étude a notamment donné lieu à la livraison de 3 rapports, qui ont été validés par les laboratoires de l’ANSSI. (...). »

Source : http://www.ssi.gouv.fr/site_article226.html

=> 'Bulletproof' ISP for crimeware gangs knocked offline. 14/05/10. « One of the internet's most resilient and crimeware-friendly networks was knocked offline Friday after the plug was pulled on its upstream service provider, security watchers said (...). »

Source : http://www.theregister.co.uk/2010/05/14/zeus_friendly_proxiez_mia/

=> Koobface Gang Responds to the "10 Things You Didn't Know About the Koobface Gang Post". 17/05/10. « On May 13th, 2010, the Koobface gang responded to my "10 things you didn't know about the Koobface gang" post published in February, 2010, by including the following message within Koobface-infected hosts, serving bogus video players, and, of course, scareware (...). »

Source : http://ddanchev.blogspot.com/2010/05/koobface-gang-responds-to-10-things-you.html

=> Mebroot Variant Behaves Like TDSS. 21/05/10. « The TDSS malware family in itself is already a big threat to users. Known for its rootkit capabilities, TDSS constantly evolves to include more sophisticated means in order to hide its presence in an affected system. The Mebroot malware family, on the other hand, is noted for inflicting master boot record (MBR) infections (...). »

Source : http://blog.trendmicro.com/mebroot-variant-behaves-like-tdss/

=> Beware Typhoid Adware . 21/05/10. « Computer security researchers at the University of Calgary have developed a way to distribute adware without having to convince potential victims to install the adware on their computers. The researchers -- associate professor John Aycock, assistant professor Mea Wang, and students Daniel Medeiros Nunes de Castro and Eric Lin -- call their attack as "Typhoid Adware" because it spreads like a contagion from an infected computer to other computers connected to the same WiFi hotspot or wired network (...). »

Source : http://www.informationweek.com/news/infrastructure/routers/showArticle.jhtml?articleID=225000003

Billets en relation :

Typhoid Adware [PDF] : http://pages.cpsc.ucalgary.ca/~aycock/papers/eicar10.pdf

Outils/services à découvrir ou à redécouvrir

=> WIC (Web Integrity Checker). « un script php qui fait office de « detecteur d’intrusion » sur votre site web, en verifiant l’intégrité de vos dossiers/fichiers (...). » de Shaka.

Source : http://sh4ka.fr/?page_id=18

Billets en relation :

WIC : http://sh4ka.fr/projets/wic.zip

=> Gpanion, une page d’accueil personnalisable dédiée aux Google Apps. 16/05/10. « Gmail, Google Docs, Google Agenda, Google Maps, Picasa, YouTube, les services de Google ne manquent pas et rencontrent un franc succès auprès des internautes. Dans ce contexte, on comprend pourquoi certains leur dédient des services, tout comme Gpanion qui se présente comme une page d’accueil personnalisable dédiée à ces outils (...). »

Source : http://www.fredzone.org/gpanion-page-accueil-personnalisable-google-apps

Billets en relation :

Gpanion : http://gpanion.com/

=> Ma cyber Auto-Entreprise. 19/05/10. « En cours de réalisation, le jeu sérieux, « Ma cyber Auto-Entreprise », créé à l’initiative du Gouvernement, de l’Agence pour la création d’entreprises (APCE) et des partenaires de l’accompagnement à la création d’entreprises, permet aux joueurs d’incarner un auto-entrepreneur et de simuler ainsi leur cyber auto-entreprise (...). »

Billets en relation :

Ma cyber Auto-Entreprise : http://www.macyberautoentreprise.pme.gouv.fr/

=> Stockez gratuitement tous vos fichiers. « Vos fichiers ne seront éffacés que s'ils ne sont pas téléchargés pendant 60 jours. Les fichiers envoyés sont limités à une taille de 10Go (...). » Pas d'inscription.

Source : http://delicious.com/sebsauvage

Billets en relation :

1fichier.com : http://glb-b1.1fichier.com/

=> Gource – Réalisez une animation à partir de votre code source. 20/05/10. « Gource est un petit soft open source qui permet de générer une représentation animée de votre code source à travers le temps (...). »

Source : http://www.korben.info/gource-realisez-une-animation-a-partir-de-votre-code-source.html

Billets en relation :

Gource : http://code.google.com/p/gource/

=> LiLi USB Creator. 22/05/10. « I just found out about a software that works on Windows called Linux Live USB Creator or short for LiLi which is pretty interesting. There are quite a number of free applications such as UNetbootin that allows you to create bootable Live USB drives for many Linux distributions without burning a CD. After installing the linux distro into the USB flash drive, to test it you will have to boot up the computer using the USB flash drive and you won’t access to Windows environment. (...). »

Billets en relation :

LiLi USB Creator : http://www.linuxliveusb.com/

Actus généralistes

=> La bataille Hadopi. « Hadopi est un sujet vaste et complexe, recouvrant de nombreux domaines. C'est pourquoi 40 auteurs, opposés a cette loi, ont décidé de participer a la rédaction de ce livre (politiques, sociologues, enseignants, militants associatifs, journalistes, artistes, auteurs, juristes, poetes, etc.). Cet ouvrage, document sociologique et politique rare, vous propose leurs réponses, points de vue complémentaires et analyses. Une autre vision de demain, loin de l'erreur Hadopi. (...). »

Source : http://www.inlibroveritas.net/la-bataille-hadopi.html

Billets en relation :

La bataille Hadopi [PDF] : http://www.ilv-bibliotheca.net/pdf_ebook_gratuit/la_bataille_hadopi_-_version_bronze.pdf

=> Données privées : les excuses de Google ne suffiront pas. 18/05/10. « Il faudra plus que des excuses pour que Google sorte indemne de la collecte illégale des données qu'il a interceptées pendant trois ans dans les rues de 30 pays sur les réseaux WiFi ouverts. La firme de Mountain View, qui était déjà dans le collimateur des gendarmes de la vie privée, devrait faire l'objet d'une enquête, à la fois en Europe et aux Etats-Unis (...). »

Source : http://www.numerama.com/magazine/15751-donnees-privees-les-excuses-de-google-ne-suffiront-pas.html

=> WebM : Mozilla, Opera et Google ensemble contre la vidéo H.264. 19/05/10. « Pour contrer l'ascension fulgurante du format H.264 qui progresse rapidement contre le Flash, mais qui reste propriétaire et soumis à redevances, Google a publié le code source du codec VP8 sous licence libre. Il s'est associé à Mozilla et Opera pour proposer un format audio-vidéo ouvert, WebM, qui rassemble VP8, Ogg Vorbis et Matroska (...). »

Billets en relation :

19/05/10. Google a libéré VP8 ! : http://sebsauvage.net/rhaa/index.php?2010/05/19/20/44/50-google-a-libere-vp8-

21/05/10. L'éditeur d'Ogg Theora participera au projet WebM contre le H.264 : http://www.numerama.com/magazine/15781-l-editeur-d-ogg-theora-participera-au-projet-webm-contre-le-h264.html

20/05/10. Google offre son codec video VP8 sous licence open source : http://www.developpez.net/codec-video-vp8-sous-licence-open-source-firefox-lintegre-deja/

21/05/10. Le codec VP8 de Google déjà critiqué, il serait instable et lent : http://www.developpez.net/forums/deja-critique-serait-instable-lent/

21/05/10. Course à l'armement discrète dans la guerre des codecs : http://sebsauvage.net/rhaa/index.php?2010/05/21/14/36/03-course-a-l-armement-discrete-dans-la-guerre-des-codecs

=> La justice reprend son rythme après 5 ans de procès de la RIAA contre ses clients. 20/05/10. « Il y a dix ans, l'industrie musicale américaine avait trouvé que c'était une bonne idée de poursuivre Napster en justice pour éviter que les internautes utilisent le réseau P2P pour partager des fichiers MP3. (...). »

=> Si je critique mon patron sur le Web, peut-il me virer ? . 21/05/10. « Congédiées pour s'être moqué de leur hiérarchie sur Facebook, deux salariées ont contesté leur licenciement le 20 mai devant le Conseil des prud'hommes de Boulogne-Billancourt (...). »

Source : http://eco.rue89.com/2010/05/21/si-je-critique-mon-patron-sur-le-web-peut-il-me-virer-152027

=> Lettre ouverte à ceux qui n’ont rien à cacher. 21/05/10. « On entend souvent dire que “seuls ceux qui ont quelque chose à se reprocher ont quelque chose à cacher“, remarque “de bon sens” allègrement utilisée par ceux que ne dérangent pas -voire qui défendent- l’extension des mesures, contrôles et lois sécuritaires, et des technologies de surveillance qui leur sont associées (...). »

Source : http://www.internetactu.net/2010/05/21/lettre-ouverte-a-ceux-qui-nont-rien-a-cacher/

Actus réseaux sociaux - FACEBOOK

=> Facebook améliore la sécurité des profils de ses membres. 16/05/10. « Facebook propose une nouvelle fonctionnalité permettant de renforcer la sécurité des profils de ses membres (...). »

Source : http://www.generation-nt.com/facebook-securite-compte-profil-vie-privee-actualite-1015961.html

=> Openbook : le livre noir de Facebook. 21/05/10. « « Je hais mon job », « Mon prof est un idiot »... Désormais avec Openbook tous les statuts des utilisateurs peu soucieux de leurs paramètres de confidentialité se retrouvent dévoilés en quelques clics. Une démonstration de plus des lacunes de la plateforme sociale en matière de vie privée (...). »

Source : http://www.lesoir.be/actualite/vie_du_net/2010-05-21/openbook-le-livre-noir-de-facebook-771546.php

Actus législatives

ANONYMAT DU NET

=> Les blogueurs répliquent au sénateur qui veut leurs noms. 21/05/10. « C'est un débat aussi vieux que les blogs : leurs auteurs doivent-ils révéler leur identité ? Le sénateur Jean-Louis Masson vient de déposer une proposition de loi en ce sens. « Frédéric Lefebvre, à côté, c'est un bisounours », assure un des blogueurs visés (...). »

Source : http://www.rue89.com/2010/05/21/les-blogueurs-repliquent-au-senateur-qui-veut-leurs-noms-152132

Billets en relation :

21/05/10. Massonnade sur la LCEN : http://www.authueil.org/?2010/05/21/1619-massonnade-sur-la-lcen

21/05/10. Une proposition de loi veut interdire l'anonymat des blogueurs : http://www.numerama.com/magazine/15771-une-proposition-de-loi-veut-interdire-l-anonymat-des-blogueurs.html

HADOPI

=> Hadopi : la vraie-fausse démission de Michel Thiollière pose question (MAJ). 19/05/10. « Rapporteur des deux lois Hadopi au Parlement, l'ancien sénateur Michel Thiollière devait présenter le mois dernier sa démission de son siège au collège de la Haute Autorité. Il y avait été nommé par le président du Sénat, avant d'abandonner son mandat de sénateur, incompatible avec ses nouvelles fonctions. Mais depuis un mois, son remplaçant n'a toujours pas été désigné, alors qu'il est indispensable à la poursuite des travaux de l'Hadopi. Et pour cause... (...). »

=> Hadopi : le ministère avance des pistes pour la sécurisation de l'accès à Internet. 21/05/10. « En attendant que le chercheur Michel Riguidel livre à l'Hadopi ses recommandations sur les fonctionnalités pertinentes que devront revêtir les moyens de sécurisation des accès à Internet, le gouvernement a enfin répondu au député François Loos qui avait interrogé le ministère de la culture en novembre dernier (...). »

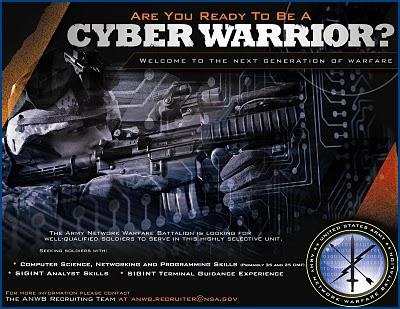

L'image Mytho de la semaine

=> Les cybercommand américains montent en puissance. 22/05/10. « Les Etats-Unis poursuivent leur réorganisation pour faire face à l'enjeu du cyberespace. L'armée de terre américaine va stationner, avant octobre 2010, l'Army forces cyber command, dans la région de Washington, lieu de stationnement d'autres cybercommand. Ce commandement constituera la composante Terre de l'U.S. Cyber Command. Il pourrait regrouper plus de 21 000 civils et militaires et sera à pleine capacité opérationnelle en octobre 2010 (...). »

Source : http://pourconvaincre.blogspot.com/2010/05/les-cybercommand-americains-montent-en.html

--------------------------------------------------------

La Bibliothèque de PDF a été mise à jour : ici.

La liste des évènements calendrier a été mise à jour : ici.

Bonne lecture, à bientôt ![]()

0 Commentaire

Commentaires recommandés

Il n’y a aucun commentaire à afficher.

Rejoindre la conversation

Vous publiez en tant qu’invité. Si vous avez un compte, connectez-vous maintenant pour publier avec votre compte.

Remarque : votre message nécessitera l’approbation d’un modérateur avant de pouvoir être visible.