Actus de la semaine [22/10]

Bonjour à tous ![]()

La sélection des liens de la semaine, toujours publié en parallèle sur le blog afin de bénéficier des flux RSS.

Actus Sécurité Grand public

=> Agences immobilières russes sous le feu d'attaques en DDoS. 29/05/10. « Un ou plusieurs groupes de cybercriminels ont pris en grippe les sites Internet d'agences immobilières Russes : Ces attaques généralisées n'épargnent aucun des acteurs majeurs russes de ce secteur d'activité (...). »

=> Google Cloud Print : Nos impressions seront-elles sécurisées ?. 30/05/10. « C'est dans un territoire protégé d'acteurs comme Xerox, Ricoh que Google Cloud Print arrive avec des promesses fort séduisantes. Les utilisateurs ne sont pas non plus laissés pour compte : C'est eux et leurs documents que vise Google (...). »

=> The Myth of Computer Security. 01/06/10. « Let me tell you about a myth, a story, a fable that's been concocted and perpetuated by certain media groups. It's a story about how—with proper protection—your computer is immune to cyber attacks, viruses and other malware (...). »

Source : http://www.dbskeptic.com/2010/06/01/the-myth-of-computer-security/

=> Android rootkits - malware on your smartphone. 02/06/10. « Many of you are probably familiar with the concept of rootkits - malicious software that lurks hidden at a low-level on your Windows or Unix computer, remaining undetected by conventional anti-virus software (...). »

Source : http://www.sophos.com/blogs/gc/g/2010/06/02/android-rootkits-malware-smartphone/

=> “Tequila Botnet” Targets Mexican Users. 02/06/10. « We recently received a report of a new phishing attack that originated from Mexico. It takes advantage of the controversial news about an allegedly missing four-year-old girl, Paulette Gebara Farah, who was later found dead in her own bedroom. On investigation we found that this attack came from a Mexican botnet and that it was trying to steal banking / financial related information from users (...). »

Source : http://blog.trendmicro.com/tequila-botnet-targets-mexican-users/

=> One in ten surf without antivirus protection. 02/06/10. « IT security experts Avira asked 5,811 visitors to www.free-av.com in February how they react to an alert from their antivirus software. The results showed that users have very different reactions – their behavior ranges from indifference to panic. Moreover, the survey brought to light that almost every tenth surfer is still moving around the Internet without any kind of antivirus protection. On top of that, a quarter of antivirus users do not pay attention to their security software and just click the warning away. On the other side, most of the surfers with antivirus programs take care of the security of their PCs and remove the detected malware manually. Some other users first investigate the settings of the virus scanner and then leave the entire responsibility with it. A few users are cautious or unsure about their protection, so they either use a second virus scanner or ask their antivirus provider’s support hotline for advice. (...). »

Source : http://www.avira.com/en/company_news/avira_survey_virus_alerts.html

Billets en relation :

02/06/10. Un internaute sur dix sans antivirus selon Avira : http://www.cnetfrance.fr/news/un-internaute-sur-dix-sans-antivirus-39752096.htm

=> Panda Cloud Antivirus, version1.1. 06/03/10. « Well, it seems that the media like it as well. Anyway, except for the personal pride, this is not what we’re aiming at. What we want is to protect users, as long as they want, of course. And how have me managed in this field? Well, 10 million users in 192 countries is not a bad result, don’t you think so? (...). »

Source : http://pandalabs.pandasecurity.com/oops-we-did-it-again/

=> A brief history of the 'Botwar'. 03/06/10. « Symantec's Adrian Covic discusses trends and developments in the fight against botnets (...). »

Source : http://www.securecomputing.net.au/Feature/213888,a-brief-history-of-the-botwar.aspx

=> Monthly Malware Statistics: May 2010. 03/06/10. « The first Top Twenty list immediately below shows malware, adware and potentially unwanted programs that were detected and neutralized by the on-access scanner when they were accessed for the first time (...). »

Source : http://www.securelist.com/en/analysis/204792121/Monthly_Malware_Statistics_May_2010

=> Windows 7 AutoPlay and Virtual CDs. 04/06/10. « Some folks read Wednesday's post about autorun-worm infected Samsung Wave microSD cards and commented — thank goodness Windows 7 fixes that issue. Only optical media is allowed to AutoPlay on Windows 7, so USB devices can't spread autorun-worms (...). »

Source : http://www.f-secure.com/weblog/archives/00001961.html

=> June 2010 Security Bulletin Advance Notification. 03/06/10. « Today we published our advance notification for the June security bulletin release, scheduled for release next Tuesday, June 8. This month’s release includes ten bulletins addressing 34 vulnerabilities (...). »

Billets en relation :

04/06/10. Microsoft : 34 vulnérabilités à corriger : http://www.generation-nt.com/microsoft-patch-tuesday-juin-internet-explorer-securite-actualite-1027931.html

=> Qui doit piloter la cyber sécurité nationale ?. 03/06/10. « « Quand on me demande ce qui m’empêche de dormir la nuit. Je réponds la cybermenace ». La formule est de William J.Lynn III, le secrétaire adjoint à la Défense des Etats-Unis, qui l’a mentionnée officiellement depuis quelques semaines sur le site Internet de son ministèr (...). »

Source : http://blogs.lesechos.fr/article.php?id_article=4038

=> CyberPatriot. 04/06/10. « Un concours national [us] lancé par l´État va permettre aux lycéens de se sensibiliser aux métiers de la sécurité informatique. Un important service du département américain de la Défense a annoncé qu'il allait parrainer un concours national qui vise à sensibiliser les lycéens à devenir des professionnels de la sécurité informatique. Northrop Grumman Corp, le parrain, permettra de financer une subvention et d'offrir aux volontaires de quoi financer leurs études. 100.000 étudiants sont attendus dans ce "tournoi" baptisé CyberPatriot (...). »

Source : http://www.zataz.com/news/20319/CyberPatriot--Air-Force-Junior-Reserve-Officer-Training-Corps.html

=> Adobe Warns of Flash, PDF Zero Day Attack. 04/06/10. « Adobe issued an alert late Friday night to warn about zero-day attacks against an unpatched vulnerability in its Reader and Flash Player software products. The vulnerability, described as critical, affects Adobe Flash Player 10.0.45.2 and earlier versions for Windows, Macintosh, Linux and Solaris operating systems (...). » Pour Adobe Reader et Acrobat, à défaut de patch Adobe, renommez le fichier authplay.dll des répertoires Adobe Reader et Acrobat, de sorte qu'il soit inutilisable. Pour le Flash Player, pas d'astuces, sinon d'installer la version en Beta après avoir désinstallé les versions présentes.

Source : http://threatpost.com/en_us/blogs/adobe-warns-flash-pdf-zero-day-attack-060410

Billets en relation :

04/06/10. Security Advisory for Flash Player, Adobe Reader and Acrobat : http://www.adobe.com/support/security/advisories/apsa10-01.html

Désinstaller les versions FlashPlayer présentes sur le système : http://labs.adobe.com/downloads/flashplayer10.html#uninstallers

Installer Flashplayer Prerelease : http://labs.adobe.com/downloads/flashplayer10.html

Actus Sécurité Confirmé(s)

=> Sality, the virus that turned into the ultimate malware. 29/05/10. « Computer threats are continuously evolving, and there is who would even pretend that they did the leap from the machine to man by infecting RFID microchips installed under the skin. But even though they remain a “simple” IT issue, some malicious codes are a problem difficult to tackle because of their inherent complexity and an intelligent design capable of constantly putting security companies under pressure. A remarkable “intelligent” threat is for instance Sality, the new generation file virus that according to Symantec has practically turned into an “all-in-one” malware incorporating botnet-alike functionalities as well (...). »

Source : http://kingofgng.com/eng/2010/05/29/sality-the-virus-that-turned-into-the-ultimate-malware/

=> Le concept de machines virtuelles jetables devrait être implémenté au sein de la Beta 1 de Qubes OS . 03/06/10. « Qubes OS Beta 1 devrait permettre de profiter de l'implémentation du concept de machines virtuelles jetables. Afin de réduire les risques globaux liés à une éventuelle compromission, elles permettront de lancer rapidement des applications spécifiques au sein d'environnements isolés à usage unique (...). »

Source : http://www.secuobs.com/news/03062010-disposable_virtual_machine_qubes_os.shtml

Billets en relation :

01/06/10. Disposable VMs : http://theinvisiblethings.blogspot.com/2010/06/disposable-vms.html

Qubes OS : http://www.qubes-os.org/Home.html

=> Crypto-Analysis in Shellcode Detection. 03/06/10. « Probably the biggest computer threats nowadays are the Exploits. Exploits seek out the vulnerabilities of an application to launch their malicious activities. Cyber criminals target popular applications such as Shockwave Flash and Adobe Acrobat PDF to keep the chances high that a user's computer is vulnerable. In this blog we will examine a Flash exploit using a very simple crypto-analysis technique we call X-ray. (...). »

=> A Win7 Puzzle…. 03/06/10. « I’m presenting you a little puzzle… The prize is a Windows 7 Ultimate license. Unless you don’t care for Windows, then you get a sticker ![]() The puzzle contains a text. Find it and post it in a comment to this post. You don’t have to be the first with the correct text to win. This challenge will run for a week, and I’m randomly selecting a winner from all the correct entries. Comments are moderated and will not appear as long as the challenge is on (...). »

The puzzle contains a text. Find it and post it in a comment to this post. You don’t have to be the first with the correct text to win. This challenge will run for a week, and I’m randomly selecting a winner from all the correct entries. Comments are moderated and will not appear as long as the challenge is on (...). »

Source : http://blog.didierstevens.com/2010/06/03/a-win7-puzzle/

=> tutoriel injection SQL - LampSecurity CTF6. 04/06/10. « Le site LAMPSecurity.org propose des défis de type capture the flag (CTF). Ce tutoriel permet de résoudre une partie du CTF 6. Ce CTF est présenté sous forme d'une machine virtuelle à télécharger, qui simule un serveur vulnérable (...). »

Source : http://infond.blogspot.com/2010/06/tutoriel-injection-sql-lampsecurity.html

=> Obtenir les clés SSL en mémoire d'un processus. 04/06/10. « Les programmes ayant un fort besoin de confidentialité utilisent de plus en plus la cryptographie asymétrique. La sécurité de la cryptographie asymétrique repose sur la confidentialité de la clé privée. D'une manière générale, les programmes manipulant des clés privées RSA ou DSA implémentent un mécanisme demandant à l'utilisateur un mot de passe afin de déchiffrer la clé privée accessible sur le système de fichiers. Cette brève présente une méthode générique permettant d'extraire les clés privées d'OpenSSL stockées dans la mémoire d'un processus, et décrit son utilisation pour ssh-agent, le serveur HTTP Apache et enfin OpenVPN(...). »

Source : http://www.hsc.fr/ressources/breves/passe-partout.html

=> Some Notes About Neosploit. 04/06/10. « I have a huge pile of notes on various types of malware and exploits. Meticulous details from where I look with my [metaphorical] microscope, but not a lot of big-picture stuff, because that usually takes much more time than just reading through a hexdump. So, I'm going to write a series of blog posts like these, looking at the little picture. Some of my explanations might be a little bit terse. I have a bad habit of going: "Here, look at this disassembly, isn't it obvious what it's doing". But, teaching how to read this stuff is a lot of work. So, I hope you don't find reading this to be too tedious if I'm short on explanations (...). »

Source : http://blog.fireeye.com/research/2010/06/neosploit_notes.html

=> CCI : « Your base is under attack ». 04/06/10. « « WTF », voilà ce nous passe en tête quand on visite le site de la chambre de commerce de Bordeaux depuis quelques jours et que Chrome lève une alerte comme quoi ce site a hébergé des malwares ces derniers jours… (...) Ce site de la CCI semble donc bien héberger un bout de code suspect qui amène à télécharger un bouzin qui infecte notre machine… sweet. Il commence à y avoir du soleil dehors donc autant rester dans la cave et passer du temps à fouiner là dessus ![]() . »

. »

Source : http://nibbles.tuxfamily.org/?p=1496

=> Defcon 18 Quals Pwtent Pwnable 300. 04/06/10. « Le Pwtent Pwnable (généralement la rubrique où l’on doit exploiter des services) 300 était une épreuve du Defcon, qui je ne le vous cache pas, rapportait 300 points. L’information jointe était le nom de l’hôte accompagné du port : pwn21.ddtek.biz, port 5555. A ce jeu, nous décidons de tâter le terrain. Il s’agit d’un mini-jeu, qui débute par vous demander de créer un compte, et ensuite s’ouvre à vous un panel d’options (achat de poulet, vente de petit poussin, affichage des options, mise à jour des options…). On se pose des questions quand à la coïncidence métaphysique entre les poulets et teach (consommateur avéré de poussin chez KFC) qui a aussi travaillé sur cette épreuve. L’analyse que je vais présenter ici est une solution parmi d’autres (...). »

Source : http://nibbles.tuxfamily.org/?p=1421

Outils/services à découvrir ou à redécouvrir

=> Gui:config. 30/05/10. « Gui:config est une extension bien pratique permettant de modifier des préférences cachées du navigateur Firefox. Par options cachées, il s’agit du fameux about:config accessible depuis la barre d’adresse et réservé aux utilisateurs initiés. Gui:config est donc un éditeur du about:config pour débutants (...). »

Source : http://protuts.net/guiconfig-editeur-preferences-avance-firefox/

=> viCHECK.ca. « Using the form below you can upload a sample of suspected malware to be fed into our analysis network. We can accept any type of file including executables, documents, spreadsheets, presentations, compiled help files, database packages, PDF, images, emails, or archives. Our scanning system will automatically process and email you back a report about your submitted files. Occasionally we may contact you for more information about particularly interesting samples, together we can help make the internet a safer place for everyone(...). »

Source : https://www.vicheck.ca/

Source :

Tweet MalwareScene : http://twitter.com/MalwareScene

=> Application iPhone iCERT-XMCO. 01/06/10. « L'application iPhone iCERT-XMCO développée par les consultants du cabinet XMCO Partners devient gratuite pendant une durée limitée. Du 1er juin au 1er juillet, vous pourrez télécharger notre application gratuitement depuis le lien suivant iCERT-XMCO (ou en recherchant "XMCO" sur l'App Store). Suivez l'actualité de la sécurité informatique en restant informé des attaques informatiques du moment et des plus récentes découvertes de vulnérabilités des systèmes informatiques (...). »

Source : http://itunes.apple.com/fr/app/icert-xmco/id365470210

=> OllyDbg 2.0 - final release. 04/06/10. « It's slowly becomes a tradition: immediately after releasing a final version, I must post a bugfix! This time, I have missed a crash in the popup menu of the breakpoint window. Tittan and Jack were the first to report it! And once again: no, this version does not work under Win64! (...)The second version of the 32-bit debugger OllyDbg is redesigned practically from scratch. As a result, it is faster, more powerful and much more reliable than its predecessor. Well, at least in the future, because many useful features from the version 1.10 are not yet available in 2.00.. »

Source : http://ollydbg.de/version2.html

=> Twitter Backup, pour sauvegarder vos tweets !. 05/06/10. « Toutes les données échangées sur Twitter ne nous appartiennent pas. Si le service décide demain de purger tous les tweets datant de plus d’un an, nous ne pourrons rien y faire. Cependant, il existe des outils tiers qui permettent de sauvegarder facilement les données de son compte et Twitter Backup en fait partie (...). »

Source : http://www.fredzone.org/twitter-backup-pour-sauvegarder-vos-tweets

Billets en relation :

TwitterBackup : http://johannburkard.de/blog/programming/java/backup-twitter-tweets-with-twitterbackup.html

Actus généralistes

=> Les 1000 sites les plus visités du web. 28/05/10. « Google a publié une liste des 1000 sites les plus visités du web, obtenue grâce à son outil Google AdPlaner (...). »

Source : http://www.stephanegillet.com/les-1000-sites-les-plus-visites-du-web.html

Billets en relation :

April 2010. The 1000 most-visited sites on the web : http://www.google.com/adplanner/static/top1000/

=> Un jour sur internet. 29/05/10. « Tous les jours sur internet, des quantités phénoménales d’informations sont partagées. Constatez par vous même : 210 milliards de mails, plus de 43 millions de gigaoctets transférés par téléphone ou encore 5 millions de tweets. Tout est résumé sur l’image ci-dessous (...). »

Source : http://www.stephanegillet.com/un-jour-sur-internet.html

=> The Secret Of Windows Vista / Windows 7 Winsxs Folder. « Most of you may have noticed the WinSxS folder and been surprised at its size. For those who have not, the folder is situated at C:\Windows\Winsxs and has a whopping size ! Mine is almost 5 GB and has around 6000 folders & 25000 files and occupies almost 40% of the Windows folder ! While the size of this Winsxs folder, in XP is around 25-50 MB; its large size in Vista, is intriguing, to many (...). »

Source : http://www.winvistaclub.com/f16.html

=> Gorge profonde: le mode d’emploi. 01/06/10. « Balancer un document confidentiel à Wikileaks, c'est bien. Permettre aux rédactions, journalistes, blogueurs, ONG, de créer leur propre Wikileaks, c'est mieux (...) Le Net a beau être surveillé à l’envi, il est tout à fait possible de contourner la cybersurveillance (...) Restait à expliquer comment contacter quelqu’un, facilement, de façon sécurisée, et en toute confidentialité. »

Source : http://owni.fr/2010/06/01/gorge-profonde-le-mode-demploi/

=> Protection des données personnelles: l'enjeu du Web. 01/06/10. « Depuis bientôt vingt ans, le web s’est imposé, désormais indispensable. Travers de l’outil chéri, les internautes voient leurs données personnelles menacées au quotidien (...). »

Source : http://www.silicon.fr/fr/news/2010/06/01/protection_des_donnees_personnelles__l_enjeu_du_web

=> Wawamania : l’impossible transposition Française du Parti Pirate Suédois. 02/06/10. « L’attaque informatique sur le site de Bluetouff a mis le feu aux poudres et déclenché un clivage profond, mettant la plupart des portes étendards de la lutte anti Hadopi dans l’obligation de passer du silence à la dénonciation claire et massive. Numérama, Korben, Jean-Michel Planche… Les ténors qui ont depuis le départ déconstruit pas à pas la totalité des argumentations du clan Hadopi et qui ont mis en avant les alternatives comme la licence globale prennent désormais leurs distances avec le clan réuni autour de Zac, le responsable (trop rapidement) désigné de Wawamania, le plus gros site de téléchargement illégal français (...). »

Billets en relation :

01/06/10. Wawa-Mania : martyr ou incendiaire du combat contre Hadopi ? : http://www.numerama.com/magazine/15844-wawa-mania-martyr-ou-incendiaire-du-combat-contre-hadopi.html

03/06/10. Le blog Bluetouff pilonné par un DDoS après ses critiques contre WawaMania : http://www.pcinpact.com/actu/news/57397-bluetouff-olivier-laurelli-wawamania-censure.htm

03/06/10. Bal des faux-cul dans la branlosphère : à qui profite le crime? : http://www.odebi.org/content/communiqu%C3%A9-odebi-03-06-2010-bal-des-faux-cul-dans-la-branlosph%C3%A8re-%C3%A0-qui-profite-le-crime-ave

=> Le trésor de guerre de Wikileaks ? Une gorge profonde chinoise. 02/06/10. « En lançant WikiLeaks, site web spécialisé dans la publication anonyme de documents confidentiels, ses fondateurs annonçaient, en décembre 2006, avoir d’ores et déjà réuni plus d’un million de documents. Personne n’avait jusque-là été en mesure d’expliquer comment, avant même d’être lancé et connu, WikiLeaks avait ainsi pu se constituer untel trésor de guerre (...). »

Billets en relation :

01/06/10. WikiLeaks Was Launched With Documents Intercepted From Tor : http://www.wired.com/threatlevel/2010/06/wikileaks-documents

=> Comment les patrons du Net voient Internet en 2012. 02/06/10. « Neuf chef d'entreprises Web, membres de l'Internet Managers Club, partagent leur vision de ce que sera Internet en 2012. Usages, technologies, tendances, découvrez leurs prévisions (...). »

Source : http://www.journaldunet.com/ebusiness/le-net/internet-2012/

=> [bilan] Le phénomène porno sur le web en quelques chiffres. 03/06/10. « Vous en reviez, monsieur l’internet l’a fait pour vous ! Et oui, depuis quelques jours circule dans les tuyaux cette image/bilan du phénomène porno sur internet (...). »

Source : http://www.chrogeek.com/2010/06/bilan-le-phenomene-porno-sur-le-web-en-quelques-chiffres-stats-pr0n/

=> Twitter teste une nouvelle fonctionnalité sociale : « You both follow ». 03/06/10. « Savoir quels sont les amis de ses amis constitue un peu la pierre philosophale des réseaux sociaux (...). »

Source : http://www.presse-citron.net/twitter-teste-une-nouvelle-fonctionnalite-sociale-you-both-follow

Billets en relation :

03/06/10. Twitter : mode d'emploi et présentation du réseau social : http://www.generation-nt.com/guide-mode-emploi-presentation-twitter-tweet-tweeter-brizzly-tweetie-tweetim-twessenger-echofon-twirl-actualite-1025831.html

=> 4chan, retour sur un mythe d’Internet. 03/06/10. « Lors de la conférence TED, le fondateur du forum 4Chan, un des plus grands sites du monde et fer de lance de la culture Internet, revient sur l’histoire de son site et pose la question de l’anonymat sur Internet (...). »

Source : http://owni.fr/2010/06/03/4chan-retour-sur-un-mythe-dinternet/

=> Facebook plugs email address indexing bug. 04/06/10. « Incident-prone social network monolith Facebook has plugged yet another security leak, this time involving the indexing by search engines of email addresses not listed on Facebook (...). »

Source : http://www.theregister.co.uk/2010/06/04/facebook_email_indexing_snafu/

=> Le problème, c’est la vie publique, pas la vie privée. 04/06/10. « La montée en puissance de l’internet en général, et de Google et Facebook en particulier, ont focalisé les débats relatifs à la vie privée autour du “droit à l’oubli“. Mais la question, tout comme les termes du débat, sont trop souvent biaisés, et mal posés (...). »

=> Le virus qui terrassera la finance mondiale. 04/06/10. « Non ce n'est pas encore arrivé, mais les conjectures peuvent aller bon train car la récente dégringolade du cours du Dow Jones le 06 mai 2010 a ceci d'inquiétant, tout en étant fascinant, que le phénomène aurait été dû à un emballement des systèmes informatiques. Oui vous avez bien lu : les transactions qui sont la sève même de la bourse, enfin des bourses mondiales, sont régulées par des logiciels informatiques. L'image du trader vociférant de vendre ou d'acheter risque bien de vivre sa dernière décennie et d'aller pointer au chômage. Et il a tout lieu de s'inquiéter à juste titre car ces logiciels sont désormais d'une redoutable efficacité en prenant en compte une multitude de paramètres qu'un cerveau humain ne pourrait gérer (...). »

Source : http://harrel-yannick.blogspot.com/2010/06/le-virus-qui-terrassera-la-finance.html

=> Résumé du WIF (Webdesign International Festival). 05/06/10. « Graphism.fr toujours en live du WIF, les journées sont excellentes, je n’ai pas une seconde à moi mais les conférences et les rencontres sont passionnantes. Alors, comme promis, voici quelques résumés succins des conférences auxquelles j’ai eu la chance d’assister hier ainsi que mes retours sur ces bons moments (...). »

Source : http://graphism.fr/post/619646838??

Billets en relation :

wIF 2010 : http://www.webdesign-festival.com/2010/spip.php?lang=fr

=> YouTube lance la transcription interactive. 05/06/10. « Il viendra un jour où nous pourrons accéder et comprendre les contenus du monde entier. Le web universalisé. Oui, et on peut dire que YouTube semble beaucoup travailler sur le sujet. Après avoir lancé les sous-titres et la traduction de ces derniers, voilà que le plus gros service de vidéo du monde se lance dans la transcription interactive (...). »

Source : http://www.fredzone.org/youtube-transcription-interactive

Billets en relation :

04/06/10. YouTube's Interactive Transcripts : http://googlesystem.blogspot.com/2010/06/youtubes-interactive-transcripts.html

=> Le Direct Download : le cancer du pirate. 04/06/10. « Il fut un temps, avant Hadopi, où piratage rimait avec P2P, un mode de distribution des fichiers très sophistiqué, qui avait entre autre mérite celui de répartir la consommation de la bande passante entre les personnes partageant un fichier (...). »

Source : http://fr.readwriteweb.com/2010/06/04/a-la-une/direct-download-cancer-du-pirate/

=> La mort du Web ouvert. 04/06/10. « Quelques rares voix discordantes ont réussi tant bien que mal à émerger du concert de louanges médiatiques qui a accompagné la sortie toute récente de l’iPad en France. Pourquoi je n’achèterai pas un iPad nous a ainsi expliqué Cory Doctorow. L’iPad, c’est de la merde ! surenchérissait Tristan Nitot dont la formule lapidaire est d’autant plus marquante que le garçon est d’ordinaire calme et courtois (...) Et puis il y a eu également ce brillant exposé d’Affordance.info, dont le titre La boutique contre le bazar en rappelle un autre. Ce billet s’appuyant tout du long sur un article du New York Times qui anticipe rien moins que la mort du Web tel que nous le connaissons, nous avons eu envie d’en savoir plus en le traduisant ci-dessous (...). »

Source : http://www.framablog.org/index.php/post/2010/06/04/apple-ipad-carre-vip-web

Billets en relation :

17/05/10. The Death of the Open Web : http://www.nytimes.com/2010/05/23/magazine/23FOB-medium-t.html

=> Eric Schmidt (Google): «Nous nous sommes plantés». 04/06/10. « Google tente (encore !) de faire amende honorable. L'entreprise livre aux CNIL européennes les données collectées par son service Street View et mène une enquête interne (...). »

Source : http://www.silicon.fr/fr/news/2010/06/04/eric_schmidt__google____nous_nous_sommes_plantes_

Billets en relation :

04/06/10. Collecte de Street View : Google "s'est planté" et va renseigner les CNIL européennes : http://www.numerama.com/magazine/15875-collecte-de-street-view-google-s-est-plante-et-va-renseigner-les-cnil-europeennes.html

Clin d'oeil

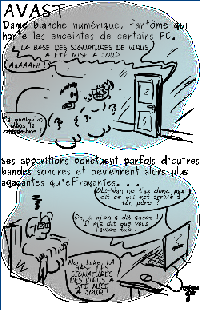

=> Avast. 05/06/10. Petite taquinerie à l'attention de l'éditeur d'Avast. ![]()

Source : http://geektionnerd.canalblog.com/archives/2010/06/05/18134058.html

La suite en commentaires (...)

1 Commentaire

Commentaires recommandés

Rejoindre la conversation

Vous publiez en tant qu’invité. Si vous avez un compte, connectez-vous maintenant pour publier avec votre compte.

Remarque : votre message nécessitera l’approbation d’un modérateur avant de pouvoir être visible.