Pierre (aka Terdef)

Equipe Sécurité*-

Compteur de contenus

530 -

Inscription

-

Dernière visite

Type de contenu

Profils

Forums

Blogs

Tout ce qui a été posté par Pierre (aka Terdef)

-

Malwarebytes Anti-Malware - message d'erreur pendant le scan

Pierre (aka Terdef) a répondu à un(e) sujet de nahidoush dans Sécurisation, prévention

Bonjour, Nahidoush, Bonjour Tonton, Je pense à une chose : 1/ un disque qui ne fonctionnait plus et qui est horriblement lent me fait penser qu'il vaudrait mieux faire un CHKDSK (sans réparation pour commencer) afin de voir si la surface est encore en état de supporter quelque chose. Pour ce qui est de la tentative d'accéder au contrôle de licence au bout de 48 heures, cela ne me paraîtrait pas anormal et, par expérience, si Malwarebytes n'arrive pas à joindre son serveur de contrôle de licence, il affiche le message d'alerte évoqué, mais continu son scan ou autres actions en cours. Suggestion : touches alt + cntrl + suppr simultanément et entrez dans le gestionnaire de tâches. Regardez si vous avez un processus Malwarebytes dont le nom est mbam.exe (pas les autres malwarebytes du system tray...) qui est actif. Sinon (message "pas de réponse", tuez-le, car il est planté, et testé votre disque d’abord (commande CHKDSK). Cordialement, -

Centre de sécurité Windows

Pierre (aka Terdef) a répondu à un(e) sujet de vieuxdruide dans Sécurisation, prévention

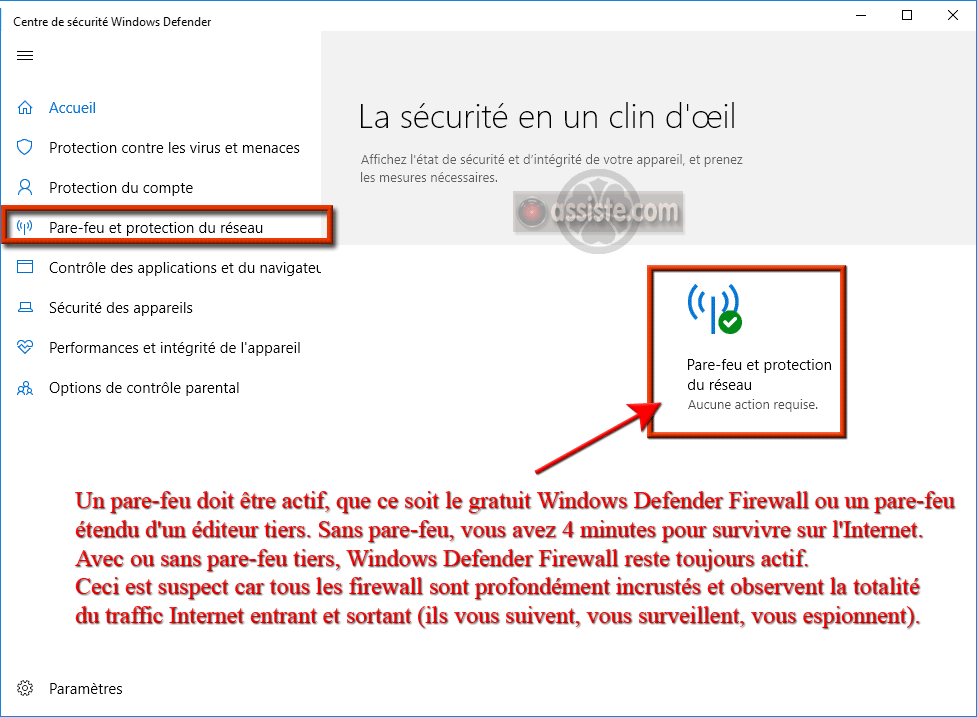

Bonjour, VieuxDruide Es-tu bien celui auquel je pense (T puis Y - j'avais un autre pseudo mais tu dois percuter) ? Dans le Centre de sécurité de Windows et, plus précisément, sa surveillance de l'état des solutions de sécurité de type pare-feu (Windows Defender Firewall), le Centre t'indique si un pare-feu tiers connaît un problème à ses yeux (mise à jour...), mais le pare-feu de Windows Defender reste toujours actif, même en présence d'un pare-feu tiers. Microsoft déclare, sur cette page : « Le Pare-feu Windows Defender doit toujours être activé même si un autre pare-feu est activé. La désactivation du Pare-feu Windows Defender peut rendre votre appareil (et votre réseau, le cas échéant) plus vulnérables aux accès non autorisés. » Je trouve d'ailleurs cela suspect, mais, en attendant : télécharge la dernière version de Bitdefender télécharge l'outil spécial de désinstallation de Bitdefender : tous les liens sur Comment désinstaller complètement un antivirus coupe toutes les connexions (mode avion + câble Ethernet débranché) ( Sans pare-feu, tu as 4 minutes pour survivre - voir paragraphe 4) relève ton code de licence Désinstalle complètement Bitdefender avec l'outil spécial fourni par Bitdefender (et non pas avec la désinstallation classique "ajouts/suppressions de programmes" ou "programmes et fonctionnalités selon ta version de Windows. Tu est passé sous Windows 10 pour avoir le centre de sécurité avec Windows Defender ? Il me semblait me souvenir, depuis ces très nombreuses années, que tu était sous XP - le chaudron magique). Installe Bitdefender Refais tes réglages (règles) du pare-feu Bitdefender Rebranche le WEB Active BitDefender (code de licence) Regarde ce que dit le Centre de sécurité. Le service « Centre de sécurité de Windows » ( « WSCSVC » ) est un « service de Windows » qui doit être réglé en mode de « Démarrage automatique » et doit être dans un « état Démarré ». Amitiés et bonne année. -

Bonjour, Jac34, Historiquement, on appelle les domaines WEB par www.domaine.tld, par exemple www.youporn.com Mais, le vrai nom de domaine est youporn.com www est, en réalité, un sous-domaine de youporn.com Donc, dans hosts, vous devriez insérer : 127.0.0.1 www.youtube.com 127.0.0.1 www.youporn.com 127.0.0.1 youtube.com 127.0.0.1 youporn.com Toujours faire cela pour tous les domaines introduits dans hosts car on ne sait jamais si le webmaster a fait une redirection permanente de l'un vers l'autre (sauf à faire des tests car on ne peut pas lire/accéder aux fichiers .htaccess des sites, dans lesquels sont consignés ces redirections. Dossier : Hosts et DNS https://assiste.com/Dossier_Hosts_et_DNS.html Cordialement

-

Bonjour, Un projet de loi européen est en passe d'être adopté, demain 5 juillet, mettant un peu plus l'Internet sous surveillance. Écrivez (facile : lettre automatique) à vos députés européens pour leur demander de s'opposer aux articles 11 et 13 de ce projet de loi, tout de suite Liens et détails sur ce projet de loi, listes des signataires et d'articles de presse : http://assiste.forum.free.fr/viewtopic.php?f=190&t=33350 Tim Berners-Lee, inventeur du Web, Vint Cerf, l'un des pères fondateurs d'Internet, et Jimmy Wales, l'un des fondateurs de Wikipédia, ont signé, avec plus de 90 personnalités, une lettre publique ( https://www.eff.org/files/2018/06/12/article13letter.pdf ) demandant au président du Parlement européen la suppression de l'article 13. Les articles 11 et 13 de la directive font face à l'opposition de plusieurs scientifiques et ont fait l'objet de multiples critiques de la part d'auteurs, de journalistes, de maisons d'édition, d'agences de presse, de spécialistes du droit, d'experts d'Internet, d'institutions culturelles, d'organisations de défense des droits civils, du Haut-Commissariat des Nations unies aux droits de l'homme, de législateurs. Des études publiées en Europe ont démontré l'opposition à ces deux articles. « En tant que créateurs nous-mêmes, nous partageons l’idée qu’une juste distribution des revenus tirés de l’usage en ligne d’œuvres sous droit d’auteur est nécessaire. Mais l’article 13 […/…] est une étape sans précédent dans la transformation de l’Internet, d’une plateforme ouverte de partage et d’innovation en un outil de surveillance automatisée et de contrôle des utilisateurs. » Cordialement

-

ALERTE - Vulnérabilité Adobe Flash Player (15 juin 2016) Encore une ! Une vulnérabilité jugée critique affecte les versions 21.0.0.242 et antérieures de Flash Player sur toutes les plateformes. Pas encore de correctif. Solution provisoire de contournement. Flash must die ! http://assiste.forum.free.fr/viewtopic.php?f=173&t=30881 Cordialement

-

[Résolu] Vulnérabilité critique dans Adobe Flash Player (6 avril 2016)

Pierre (aka Terdef) a répondu à un(e) sujet de Pierre (aka Terdef) dans Sécurisation, prévention

Bonjour, L'alerte est close (il s'agissait d'un zero day). Le correctif comporte également les corrections d'autres vulnérabilités moins critiques évoquées dans l'avis du 08.04.16). On est donc en Flash Player 21.0.0.213 (Windows et Mac), incluant l'alerte du 06 et l'avis du 08. Comment regarder des vidéos, sur de nombreux sites, tout en ayant viré le plugin Flash : http://assiste.forum.free.fr/viewtopic.php?p=171719#p171719 Cordialement -

Bonjour, J'ai bien vu le fil "Adobe Flash : vivre ou laisser mourir" Voilà un élément de réponse (en 3 mots ? Flash must die !) ALERTE : Vulnérabilité critique dans Adobe Flash Player (06 avril 2016) Cette vulnérabilité est actuellement activement exploitée Systèmes affectés [*]Adobe Flash Player versions 21.0.0.306 et versions antérieures sous Windows (toutes versions - Windows 10 et toutes versions antérieures) [*]Adobe Flash Player versions 21.0.0.197 et versions antérieures sous Macintosh [*]Adobe Flash Player versions 21.0.0.197 et versions antérieures sous Linux [*]Adobe Flash Player versions 21.0.0.197 et versions antérieures sous Chrome OS Contournement : Dans l'attente de la publication du correctif, et si utilisation absolument nécessaire de Flash : comme d'habitude, installez, si ce n'est déjà fait, la dernière version d'EMET (EMET 5.5) - EMET (Microsoft EMET - Enhanced Mitigation Experience Toolkit) http://assiste.com/EMET.html Recommandation : Désactivez Flash Player (plugin dans vos navigateurs Internet) jusqu'à la mise à disposition d'un correctif par l'éditeur (annoncé par Adobe pour le 7 avril 2016, au plus tôt). Bulletin d'alerte complet : http://assiste.forum.free.fr/viewtopic.php?f=173&t=30646 Cordialement

-

[Info] Épidémie Ransomware crypteur de fichiers

Pierre (aka Terdef) a répondu à un(e) sujet de Le Novice °¿° dans Sécurisation, prévention

Bonjour, Payer la rançon, c'est faire le jeu des terroristes du Web. Il y a quelques outils de déchiffrement gratuits. Ils sont très spécifiques et ne ciblent, chaque fois, qu'une version précise d'un unique cryptoware. Devadip me rappelle, sur mes forums, l'existence d'un "décrypteur" pour (contre) TeslaCrypt :https://github.com/googulator/teslacrack Mais il s'agit de récupérer du code Python, de coller ce code sur un serveur offrant Python, d'exécuter ce code Python sur le serveur après avoir remonté un fichier chiffré de manière à tenter de reconstruire la clé de déchiffrement, puis de lancer un autre programme Python, toujours sur le serveur, etc. ... Il faudrait, si cela est fonctionnel, ce qui n'est pas confirmé par des autorités, que des Webmasters ayant des hébergements sur des serveurs avec Python, en fasse un service gratuit en ligne. Je ne vois pas l'utilisateur " normal " utiliser cx_Freeze pour installer Python sur une machine Windows (il n'y a que les machines Windows victimes de TeslaCrypt), faire de la compilation, de l'édition des liens, etc. ... et l'utilisateur " normal " ne se balade pas dans (sur) un serveur comme s'il était chez lui. PS : pour ceux qui ne la savent pas (et, normalement, mis à part quelques développeurs, personne ne sait ce que c'est, ni même que cela existe), Python est un langage de programmation. Kaspersky et CISCO avaient un décrypteur pour les versions initiales du Cryptoware appelé TeslaCrypt mais il ne fonctionne que sur les versions initiales (y compris bêta) jusqu'à la version 2 (le cybercriminel planquait la clé de déchiffrement sur la machine de la victime dans un fichier appelé key.dat. Ils ont corrigé ce bug rapidement. On est à la version 8 de TeslaCrypt. Il y a eu, aussi, l'opération Tovar. Ce fut un consortium constitué de : Un groupe d'organismes d'application de la loi (y compris le FBI et Interpol) Des fournisseurs de logiciels de sécurité Plusieurs universités Le 2 Juin 2014, le ministère de la Justice des États-Unis a annoncé officiellement que le week-end précédent, l'opération Tovar, avait perturbé le botnet Gameover Zeus (réduire temporairement la communication entre Gameover Zeus et ses serveurs de C&C (Commande et Contrôle)) qui avait été utilisé pour distribuer le ransomware CryptoLocker et autres logiciels malveillants. Le ministère de la Justice a également émis publiquement un acte d'accusation contre le hacker russe Evgueni Bogachev pour son implication présumée dans le réseau de zombies. Botnet Gameover ZeuS Environ un mois plus tard, la société de sécurité néerlandaise Fox-IT a pu se procurer la base de données de clés privées utilisées par CryptoLocker et Fox-IT et son compatriote, le cabinet FireEye, ont introduit un service en ligne qui permet aux utilisateurs infectés de récupérer leur clé privée par le téléchargement d'un fichier d'échantillon : ils reçoivent ensuite un outil de décryptage. Il y a aussi quelques outils gratuits de Kaspersky pour déchiffrer les fichiers crypter avec les cryptowares : Rector (déchiffrement possible sans rançon) Xorast (déchiffrement possible sans rançon) Hanar (déchiffrement possible sans rançon) Rakhni (déchiffrement possible sans rançon) Je crois qu'il y en a un ou deux autres, à voir dans la liste des Micro antivirus gratuits. Entendons-nous bien : en matière de cryptowares, il n'y a rien dans la machine de la victime si ce n'est les fichiers cryptés - tout se passe dans la machine de C&C (Command and Control) qui pilote le segment de Botnet (réseau de machines zombies) loué par le cybercriminel (à un autre cybercriminel) pour propager son attaque. Il n'y a pas d'antivirus, au sens propre du terme, contre les traces d'une attaque en crytographie. Une fois les fichiers chiffrés, le cryptoware s'auto-détruit de manière à être le moins possible exposé aux antivirus. Il y a peut-être quelques fichiers et exécutables du cryptoware qui seront nécessaires à l'opération de déchiffrement et il vaut mieux ne pas les rechercher ni les détruire si la victime envisage de payer la rançon. Liste des Micro antivirus gratuits Cordialement -

[Info] Épidémie Ransomware crypteur de fichiers

Pierre (aka Terdef) a répondu à un(e) sujet de Le Novice °¿° dans Sécurisation, prévention

Bonjour, Pour les visiteurs qui ne savent pas très bien de quoi on parle : Le chiffrement avec demande de rançon ne relève absolument pas d'un virus dans la machine de la victime. Il n'y a rien dans la machine de la victime. Tout se passe sur une machine dite C&C (Command and Control) d'un cybercriminel et on ne peut remonter à lui puisqu'il est derrière une couche réseau appelée TOR qui le rend indétectable. L'attaque est celle d'un Ransomware (logiciels de demande de rançon), et, plus précisément, d'un Cryptoware (logiciel de chiffrement (cryptographie) avec demande de rançon) Si les fichiers font l'objet d'une sauvegarde, il faudra repartir de la sauvegarde de ces fichiers. Si les fichiers ne sont pas vitaux, ils faut les considérer comme définitivement perdus (en garder une copie pour le cas ou, un jour, un outil gratuit sera écrit. Il y a très peu de chance). Si les fichiers ne sont pas sauvegardés et qu'ils sont vitaux, il n'y a pas d'autre solution que de payer la rançon au cybercriminel et de faire le jeu des cybercriminels. Il faut alors payer dans les 2 ou 3 jours (cela est écrit dans le message affiché par le cybercriminel). Il ne faut surtout pas attendre la fin des fêtes. Passé ce délais, le cybercriminel détruit la clé de déchiffrement et il ne sera plus possible, même au cybercriminel, de déchiffrer les fichiers qui seront définitivement perdus. Attention - Arnaques ! Des centaines de sites prétendus de décontamination, qui ne sont que des nébuleuses de sites satellites poussant de mauvais anti-malwares incapables de se vendre sans la peur et le mensonge, prétendent pouvoir faire quelque chose contre TeslaCrypt. NE FAITES RIEN - N'ACHETEZ RIEN - IL N'Y A PAS DE SOLUTION (sauf à payer la rançon). Cordialement -

ALERTE - Vulnérabilité dans Adobe Flash Player (14 octobre 2015) Version initiale de l'Alerte 14 octobre 2015 Source Article de Trend Micro du 13 octobre 2015 1 - Risque(s) exécution de code arbitraire à distance 2 - Systèmes affectés Adobe Flash Player versions 19.0.0.185 et 19.0.0.207 3 - Résumé Une vulnérabilité a été découverte dans Adobe Flash Player. Elle permet à un attaquant de provoquer une exécution de code arbitraire à distance. Cette vulnérabilité est activement exploitée dans le cadre d'attaques ciblées. C'est une vulnérabilité exploitée le jour même de sa découverte : Zero Day 4 - Contournement provisoire Désactivez le plug-in Flash Player jusqu'à la mise à disposition d'un correctif par l'éditeur. Installer et configurer l'outil de sécurité EMET 5.2 sur toutes les versions de Windows supportées par EMET. EMET 5.2 (Microsoft EMET - Enhanced Mitigation Experience Toolkit) Vérifiez sans cesse quelle est votre version actuelle de Flash et mettez à jour Quelle est ma version de Flash Player et mise à jour de Flash Player utilisez, 1 à 2 fois par jour, l'outil de vérification et mise à jour de tous les plug-ins, dans tous les navigateurs, d'un seul clic Mise à jour de tous les plugins dans tous les navigateurs 5 - Documentation Article de Trend Micro du 13 octobre 2015 http://blog.trendmicro.com/trendlabs-security-intelligence/new-adobe-flash-zero-day-used-in-pawn-storm-campaign/

-

Bonjour, Versions pirates de Malwarebytes Premium : Amnistie gratuite Malwarebytes offre une clé légale pour Malwarebytes Anti-Malware PREMIUM (le version complète, temps réel), valide 1 an, aux utilisateurs d'une version pirate de MBAM. C'est une " amnistie ". Plus d'explications : http://assiste.forum.free.fr/viewtopic.php?f=162&t=28319&p=169119#p169119 Cordialement

-

Votre avis sur l'antivirus SmadAV ?

Pierre (aka Terdef) a répondu à un(e) sujet de apt dans Sécurisation, prévention

Bonjour APT, Votre question est légitime mais c'est votre interprétation qui est sujette à critiques. Votre remarque est, malheureusement, celle que se font tous et chacun. La démarche, naturelle, avec le certain degré de confiance que l'on a tendance à accorder au Web, donne ceci : Je suis tombé sur le logiciel de sécurité Machin Version quarantedouze point 9. Je télécharge immédiatement Machin Version quarantedouze point 9 car je sais qu'il y a un degré d'insécurité sur le Web et je veux vérifier si mon ordinateur est propre. J'exécute Machin Version quarantedouze point 9. Machin Version quarantedouze point 9 me trouve de nombreuses malveillances, menaces, risques et problèmes. J'exécute alors mes outils habituels de sécurité qui ne trouvent rien. Donc Machin Version quarantedouze point 9 est meilleur que tous les trucs habituels. Je relance Machin Version quarantedouze point 9 et je lui demande de passer à la phase de désinfection. Là, Machin Version quarantedouze point 9 offre une période d'essai et une version gratuite, ce qui est très rare, donc rien à redire. Dans 99,999% des cas, la phase d'analyse seule est gratuite et la phase de décontamination passe par l'achat de la clé de licence. Machin Version quarantedouze point 9 vire toutes les cochonneries Je refais les analyse : plus rien ! Je deviens un fervent inconditionnel de Machin Version quarantedouze point 9 qui est donc le seul à être capable de détecter [email protected], [email protected] et jtembrouille.backdoor.NSA@128bits. J'achète la version commerciale et je vais recommander Machin Version quarantedouze point 9 partout, devenant ainsi un fervent zélateur de Machin Version quarantedouze point 9. Je ne vous critique pas. C'est la démarche de tous et chacun. Elle est naturelle et part d'une nature bienveillante et louable où l'on signale aux autres ses bonnes trouvailles. Il n'y a que deux petites faille, à laquelle personne ne pense, car tout le monde pense que le Web est une zone de confiance : Et si Machin Version quarantedouze point 9 m'avait raconté des cracks ? Et si les malveillances et menaces détectées n'étaient que des trucs fictifs. Et si Machin Version quarantedouze point 9 que je ne connaissais pas il y a deux seconde, était un virus ? La preuve : vous avez exécuté Machin Version quarantedouze point 9 et vous venez maintenant nous voir, après l'avoir exécuté ! Car, le Web est un immense panier de crabes et je suis la nourriture de ces prédateurs. En une simple image animée, cela se passe, en substance, ainsi (mon Dieu, est-ce qu'un graphiste saurait améliorer cette horreur en gif animé que j'ai faite il y a 10 ou 15 ans - je ne suis pas graphiste !) On peut dire que vous avez eu de la chance avec SmaDav ! Je n'en avais jamais entendu parlé et, après quelques recherches, il entre immédiatement dans la Crapthèque car il met en œuvre de moyens de recherches de clientèle commerciale par des méthodes contestées (bundle). Un bon point : SmaDav dispose d'un forum de discussion avec la communauté, avec plus de 220.000 messages et plus de 100.000 membres (ces nombres peuvent être trafiqués mais on trouve des messages depuis 2009 et les deux domaines ont été enregistrés en 2008 et 2009 ). Un bon point : on peut noter que les domaines de SmaDav et de son forum sont bannis par des cybercriminels, comme dans le cas du vers W32.Avendog : voir http://www.symantec.com/security_response/writeup.jsp?docid=2010-042615-3423-99&tabid=2. SmaDav est, y compris et surtout la nouvelle version, 10, livré en bundle avec de nombreux logiciels. L'auteur a donc les moyens de se payer une régie publicitaire et fait montre d'un réel désir de vendre la version commerciale de son produit par tous les moyens, y compris par des moyens malhonnêtes, intrusifs, honnis par la communauté des internautes. SmaDav est donc un PUP - Potentially Unwanted Program et un Bundleware. Lire : Installer une application - Attention aux trucs indésirables livrés avec. Un PUP n'est pas un virus, c'est une exploitation du manque de vigilance des internautes. La version 10, actuelle semble propre, mais jusqu'aux versions 9, disponibles fin 2014, SmaDav était une véritable infection. Voir deux analyses multiantivirus et l'analyse rapide du produit sur : SmaDav dans la crapthèque. Cordialement -

Vulnérabilité dans le pilote Nvidia (02.03.2015) Aidez-vous de cette page et mettez vos pilotes à jour: Quels sont ma carte graphique et son pilote ? Mise à jour. Processeurs concernés, pilotes concernés et zones de téléchargement : Site nvidia Source(s) : Bulletin de sécurité Nvidia du 23 février 2015 1 - Risque(s) élévation de privilèges 2 - Systèmes affectés pilotes pour Windows XP, Windows Vista, Windows 7, et Windows Server 2008/2008 R2 3 - Résumé Une vulnérabilité a été corrigée dans le pilote Nvidia. Elle permet à un attaquant de provoquer une élévation de privilèges. 4 - Contournement provisoire Se référer au bulletin de sécurité de l'éditeur pour l'obtention des correctifs (cf. section Documentation). 5 - Documentation Bulletin de sécurité Nvidia du 23 février 2015 http://nvidia.custhelp.com/app/answers/detail/a_id/3634 Référence CVE CVE-2015-1170 http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-1170

-

VirusTotal (gratuit) et quatre outils gratuits autour de VirusTotal

Pierre (aka Terdef) a répondu à un(e) sujet de Pierre (aka Terdef) dans Sécurisation, prévention

Bonjour, Je remarque que VirusTotal n'accepte plus, depuis hier, les fichiers de plus de 64 MO alors qu'il était passé à 128 MO le 21.11.2014, en réponse à MetaScan qui venait de passer à 140 MO maximum. Je ne trouve aucune information nulle part à ce sujet. Est-ce que personne n'a encore fait cette remarque ? Cordialement -

[Résolu] IObit Malware Fighter2 vs Malwarebytes Anti-Malware (MBAM)

Pierre (aka Terdef) a répondu à un(e) sujet de bruno43620 dans Sécurisation, prévention

Bonjour, Quelques mots en français à ce sujet : Malwarebytes Anti-Malware (MBAM) - Derrière le rideau Cordialement -

Appels aux helpeurs, MVPS et chercheurs

Pierre (aka Terdef) a posté un sujet dans Sécurisation, prévention

Bonjour à tous, Une étude assez approfondie est en cours sur une branche d'Homo Sapiens appelée Homo imbecilis noreflectansis. Il serait utile que vous apportiez vos propres réflexions et études ou analyses de cette branche dont chacun a probablement étudié et disséqué plusieurs cas. Vos travaux et expériences seront publiés sous votre nom dans cette page : Homo imbecilis noreflectansis Cette nuit de la Saint Sylvestre n'est pas nécessairement propice à ces travaux de recherches pointus mais l'année prochaine, vos apports seraient les bienvenues. Bonnes fêtes de fin d'année et à l'année prochaine. Cordialement -

Peut-on installer un antivirus sur un portable Android ?

Pierre (aka Terdef) a répondu à un(e) sujet de sylvainj2 dans Sécurisation, prévention

Bonjour, Je crois qu'il y en a plus d'un. Il y en a même plus de trente ! Comparatifs antivirus Android Cordialement -

[ Résolu ] Filezilla

Pierre (aka Terdef) a répondu à un(e) sujet de nazimdoran dans Sécurisation, prévention

Bonjour NazimDoran Il a été détecté un truc appelé ADWARE/InstallC.buzg Il s'agit de l'une des innombrables variantes d'InstallCore. InstallCore est un générateur de Downloaders (programmes téléchargeurs) et d'installeurs (c'est un générateur de Sponsoring et de Repacking). Les Downloaders et installeurs générés par InstallCore sont plus ou moins furtifs, ils changent tout le temps, ce qui est un moyen, pour l'éditeur de cette attaque (une société israélienne), d'échapper aux antivirus en pratiquant la fuite en avant. En cet instant, le binaire reçu après pseudo téléchargement de FileZilla depuis SourceForge n'est pas FileZilla mais le Downloader InstallCore et cette version n'est pas connu de VirusTotal. Je la fais analyser : https://www.virustotal.com/fr/file/cbd61ccf8d6089198a80436e39c5bb162fb9d284d1fdd49a4c88fcb9f40d7b78/analysis/1419442303/ Rares détections d'InstallCore, évidemment (parce que nouveau et parce que l'éditeur d'InstallCore œuvre auprès des éditeurs d'antivirus et d'anti-malwares pour qu'InstallCore ne soit pas détecté) ! Retour au 1er juillet 2013 : annonce de SourceForge Today We Offer DevShare (Beta), A Sustainable Way To Fund Open Source Software http://sourceforge.net/blog/today-we-offer-devshare-beta-a-sustainable-way-to-fund-open-source-software/ SourceForge, à la recherche de fonds pour survivre, à introduit de la pub par la méthode du Sponsoring. Désormais, c'est InstallCore qui est le Downloader et l'installeur. Cette merde (je vous prie de me pardonner pour cette grossièreté mais il faut appeler un chat un chat et c'est ce que je pense d'InstallCore) est spécialisée dans la monétisation simple des téléchargements pour : Les développeurs qui veulent monétiser leur travail sans se casser la tête à chercher un Sponsor et bricoler un installeur qui va installer le/les Sponsors. Les grands sites de téléchargement (dont 01Net). Même Microsoft ou Symantec utilisent cette merde pour nous proposer d'autres produits périphériques au produit que l'on télécharge ! Pour mémoire, la société israélienne IronSource, qui édite InstallCore ainsi que les mécanismes d'espionnage comme FoxTab pour Firefox, utilise un avocat qui fait ôter la détection d'InstallCore dans les antivirus et antispywares / antimalwares. Cet avocat avait réussi à faire lâcher prise à Malwarebytes et, après ma grosse colère sur les pratiques des sites de téléchargement, dont 01Net (telecharger.com), j'ai demandé (es qualité Malwarebytes expert) à Malwarebytes de réintroduire ce truc (au moins la variante 01Net), ce qui a été fait immédiatement. Mais... Vous vous êtes fait piéger par le désir fébrile d'installer rapidement le truc, sans lire en détail, en cliquant rapidement. Téléchargements sains de FileZilla et mode d'emploi du téléchargement de FileZilla si c'est le Downloader qui est reçu. FileZilla Astuce : Installez Unchecky. Définitivement. Il reconnaît de nombreuses variantes d'InstallCore et décoche les cases. Nettoyage : Les variantes d'InstallCore sont innombrables. Une procédure de Décontamination antimalwares (celle-là ou de nombreuses autres qui existent) devrait éradiquer ADWARE/InstallC.buzg (ou l'antivirus qui l'a détécté). Cordialement -

Gyrus cinerea - Antivirus gratuit avec mise à jour gratuite

Pierre (aka Terdef) a répondu à un(e) sujet de Pierre (aka Terdef) dans Sécurisation, prévention

Bonjour, Faire comprendre, toujours, tout le temps. Expliquer et permettre au lecteur d'avoir " l'intelligence de la chose " (avec humilité, sans se prendre pour un sachant devant un assisté). Ne jamais en rester à " Moi je sais, donc faites ce que je dis sans chercher à comprendre, un point c'est tout ". Alexandre Astier rappelle actuellement, à propos de la promotion de son one man show l'EXOconférence, que Michael Moore (peu importe ses prises de position) dit en substance : " Le public vous est toujours reconnaissant de lui prêter un cerveau ". Bonnes fêtes de fin d'années à tous. -

Gyrus cinerea - Antivirus gratuit avec mise à jour gratuite

Pierre (aka Terdef) a répondu à un(e) sujet de Pierre (aka Terdef) dans Sécurisation, prévention

Bonjour Ours76, D'après un MS MVP, Georges News sur Microsoft.com, ce nouvel AV protège bien, également, contre le virus de l'encéphalopathie spongiforme bovine. Je pense que tous les asistants (helpers), ici, affirmerons également qu'il s'agit de l'antivirus le plus puissant qui soit. En plus, il est gratuit et ses mises à jour sont gratuites et à vie. Sinon, dans le mode plus classique des antivirus à base de signatures et d'analyses heuristiques, le sommet des comparatifs et des avis et squatté, depuis des années, par Kaspersky Pure (qui est remplacé par un nouveau produit kaspersy pour 2015) et BitDefender (Internet Security) ou BitDefender Total Security. Un antivirus classique coûte moins du prix d'un paquet de cigarettes par mois. Ce n'est vraiment pas cher payé pour un cap sur la sécurité et la tranquilité. Antivirus Comparatif Cordialement -

[Alerte] OphionLocker - un nouveau Cryptoware

Pierre (aka Terdef) a posté un sujet dans Sécurisation, prévention

OphionLocker - Un nouveau Cryptoware Propagation par des publicités trompeuses (malvertising) utilisant le RIG exploit kit (kit de recherche et d'exploitation de failles dans Internet Explorer, Java, Adobe Flash et Silverlight.) http://www.kahusecurity.com/2014/rig-exploit-pack/ http://www.symantec.com/connect/blogs/rig-exploit-kit-used-recent-website-compromise Le chiffrement utilise un nouvel algorithme, elliptic curve cryptography (cryptographie à courbe elliptique), plus rapide que RSA 2048 sur des petites unités comme les smartphones. Le Cryptoware CTB-Locker utilise également la cryptographie à courbe elliptique. Puis utilisation du réseau TOR pour conserver l'anonymat et l'impossibilité de tracer le cybercriminel. Les consignes de paiement de la rançon s'affichent (1 bitcoin sont environ 350 €). Appliquez tous les correctifs connus aux failles de sécurité. Ne cliquez jamais sans réfléchir Bloquer toute la publicité sur Internet OphionLocker http://www.theregister.co.uk/2014/12/15/tor_advanced_cryptography_malvertising_the_shape_of_next_gen_ransomware/ https://www.f-secure.com/weblog/archives/00002777.html http://www.secuobs.com/revue/news/550449.shtml Cordialement -

[Résolu] Soucis avec PDF Architect 2

Pierre (aka Terdef) a répondu à un(e) sujet de je-rom dans Windows 7

Re, Ad-Aware Histoire d'en rire un peu. Il y a un an environ, j'ai fait un test : j'ai demandé à la plateforme d'affiliation d'Ad-aware à devenir affilié. Mais comment ?... Pourquoi ?... J'ai été refusé !... Ça alors !... Il est vrai que lorsqu'on écrit Ad-Aware, il y a peu de chance de devenir un promoteur du produit incriminé. Maintenant, pour être conforme à mon éthique, l'observation d'Ad-aware, qui a désormais inclus un moteur antivirus dans son code (je n'ai pas encore cherché l'origine de ce moteur : maison ou produit tiers) va probablement me conduire à faire entrer Ad-Aware dans une période d'observation, que j'appelle « Rédemption », d'un an ou deux. UpClick Agréablement surpris de leur réaction. Un bon point pour eux (le premier ?) Imprimantes HP Je dois reconnaître, de la part de HP, un excellent SAV. Ce n'est pas la première fois que l'on me cite cette démarche qui consiste à dire « On vous envoie une nouvelle imprimante et gardez l'autre ». C'est un climat de confiance qui est créé entre l'utilisateur et le constructeur. A titre personnel, j'ai eu la même démarche avec Logitech pour deux produits ! Il faut signaler les choses qui vont bien car, généralement, on ne cite que ce qui ne va pas et porte à râler. Cordialement -

[Résolu] Soucis avec PDF Architect 2

Pierre (aka Terdef) a répondu à un(e) sujet de je-rom dans Windows 7

Re, Bon... Toujours à propos du téléchargement initial de PDF Architect 2 et de la plateforme de paiement choisie par l'éditeur de ce logiciel : upclick.com. Je n'aime pas upclick.com qui traîne sa domiciliation fiscale dans un paradis fiscal (Malte) et l'un de ses quartier en Ukraine. Je n'aime pas son CEO, Michael Dadoun, et tout ce qu'il représente. Upclick.com est réputé pour arnaquer ses clients. Ils ont été pris la main dans le porte-monnaie des internautes, en leur vendant la version gratuite d'AVG antivirus sous prétexte d'abonnement à un service de mise à jour ! Lui et son acolyte Michael Assouline sont impliqués dans une foule d'escroqueries (rogues, etc. ...) et d'outils figurant dans la Crapthèque. Ils sont à la manœuvre de Lulu-Software et de trucs comme NetSpy Protector. J'ai conduit une très longue enquête sur le passage d'Ad-aware, désormais dans la Crapthèque, dans le giron de Lulu Software, ce qui me laisse penser à une spoliation. Pour en savoir plus sur Upclick, Dadoun, Assouline, etc. ... je vous recommande la lecture de l'enquête Ad-aware contenant d'innombrables liens vers des preuves. Ad-Aware Le Web est constellé de plaintes à propos d'upclick.com Mais, me direz-vous, qu'est-ce que vient fiche upclick.com dans ce fatras, entre l'éditeur du logiciel et le client final ? Explication sur le fonctionnement des ventes de logiciels (et de presque tout le reste) sur le Web : le principe d'affiliation. Cookie et affiliation Image tirée de cet article : Cordialement